No Firefox Mozilla, Favoritos são atalhos para as páginas da web de maior interesse.

Os Favoritos podem ser criados ao clicar na estrela na barra de endereços, conforme ilustrado a seguir.

O recurso do Firefox Mozilla que permite categorizar e identificar os Favoritos com palavras-chave, facilitando sua localização, é

Assinale a opção que indica os componentes de uma unidade central de processamento ou CPU (Central Processing Unit).

Um engenheiro está escrevendo um texto no Microsoft Word versão 2010, que é um programa editor de textos. Ele percebe que escreveu diversas vezes uma mesma palavra de forma incorreta. Para buscar todas as ocorrências e substituir pela palavra correta, o comando a ser utilizado é a sequência Ctrl+......, seguida de “Substituir Tudo".

A letra que completa o comando é

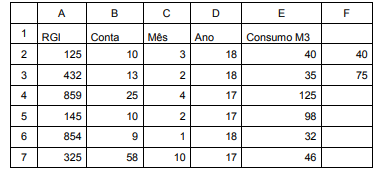

Considere a seguinte planilha elaborada no Microsoft Excel 2013, em português.

Na célula F3 foi escrita a fórmula: =F2+E3. Ao arrastar seu conteúdo pela alça de preenchimento até a célula F7, o resultado das células F4 até F7 será

O conceito de Segurança da Informação (SI) pode ser definido simplesmente como o conjunto de medidas que possuem o objetivo de tornar as informações seguras, sendo a cultura dos usuários um dos alicerces da segurança da informação mais sensíveis. Qual é a técnica utilizada pelos criminosos que explora diretamente a cultura dos usuários?

Observe atentamente o trecho de um documento no MS Word 2010 exibido a seguir. Um elefante incomoda muita gente. Dois elefantes incomodam muito mais. Três elefantes incomodam muita gente. Quatro elefantes incomodam muito mais. Sobre esse trecho foi aplicado um comando de substituição, e o seu conteúdo foi alterado conforme se observa a seguir. Um elefante carrega muita gente. Dois elefantes carregam muito mais. Três elefantes carregam muita gente. Quatro elefantes carregam muito mais. O comando Substituir foi utilizado com as opções normais, ou seja, Diferenciar maiúsculas e minúsculas, Localizar apenas palavras inteiras e Usar caracteres curinga desligadas. Nessas condições, é correto afirmar que os termos digitados nas caixas Localizar e Substituir como, respectivamente, devem ter sido:

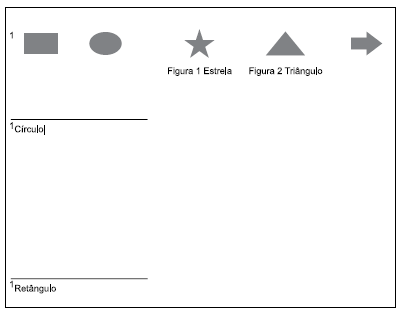

Observe as figuras inseridas em um documento do MS-Word 2010, em sua configuração original.

Assinale a alternativa que apresenta somente a(s) figura(s) que aparecerá(ão) no índice de ilustrações a ser criado pelo usuário.

O MS-Word 2010, em sua configuração padrão, permite trabalhar com documentos de texto de várias extensões, entre elas, DOC, DOCX e

Por meio do MS-Outlook 2010, em sua configuração padrão, um usuário pode escolher a opção “Solicitar Confirmação de Leitura”, para ser notificado quando a mensagem for lida pelo destinatário. Tal opção localiza- -se na guia Opções, no grupo

Julgue o próximo item, relativos à versão mais atual do navegador Mozilla Firefox, à organização e ao gerenciamento de arquivos e programas, e a vírus, worms e pragas virtuais.

A categoria de software Shareware se refere a programas distribuídos ao usuário com tempo ilimitado de utilização.

Marta utiliza uma estação de trabalho que executa o sistema operacional Windows 10 e está conectada à rede local da empresa em que ela trabalha. Ela acessa usualmente os sítios da intranet da empresa e também sítios da Internet pública. Após navegar por vários sítios, Marta verificou o histórico de navegação e identificou que um dos sítios acessados com sucesso por meio do protocolo HTTP tinha o endereço 172.20.1.1.

Tendo como referência essa situação hipotética, julgue o item a seguir.

O endereço 172.20.1.1 identificado por Marta é o endereço IPv4 de um servidor web na Internet pública.

Acerca de redes de comunicação, julgue o item a seguir.

A conexão de sistemas como TVs, laptops e telefones celulares à Internet, e também entre si, pode ser realizada com o uso de comutadores (switches) de pacotes, os quais têm como função encaminhar a um de seus enlaces de saída o pacote que está chegando a um de seus enlaces de entrada.

Acerca das características de Internet, intranet e rede de computadores, julgue o próximo item.

URL (uniform resource locator) é um endereço virtual utilizado na Web que pode estar associado a um sítio, um computador ou um arquivo.

A respeito de sistemas operacionais e de aplicativos de edição de textos e planilhas, julgue o item a seguir.

No Word, as macros são construídas com o uso da linguagem de programação VBO (Visual Basic for Office).

Acerca de redes de computadores e segurança, julgue o item que se segue.

Os aplicativos de antivírus com escaneamento de segunda geração utilizam técnicas heurísticas para identificar códigos maliciosos.