A possibilidade de se utilizar várias

aplicações, através da internet, independente do

lugar em que se esteja e da plataforma que se

use, com a mesma praticidade e comodidade de

estar usando em sua própria máquina, pode ser

entendido como o conceito de:

À estratégia de encriptação de dados que se utiliza de duas chaves, uma delas sendo secreta (ou privada) e a outra delas sendo pública, damos o nome de:

Uma das redes da sede de uma empresa foi invadida por um software que coletou informações de vários computadores, instalou favoritos, barras de ferramentas e links indesejados nos navegadores da Web, alterou home pages padrão e fez com que fossem exibidos anúncios de pop-ups frequentemente. Um modo de previnir invasões desse gênero é

A computação em nuvem disponibiliza ao usuário acesso a programas e arquivos a partir de uma conexão de internet, independentemente de onde os dados e usuários estejam. Assinale a alternativa que apresenta uma relação contemporânea de serviços para armazenamento de dados utilizando a computação em nuvem.

Uma das características dos navegadores WEB mais recentes é possuir um recurso que, ao ser ativado, avisa ao usuário que uma determinada página que se deseja acessar vai oferecer riscos ao computador, antes mesmo que o site seja aberto. Esse tipo de recurso é identificado como

Os computadores possuem alguns tipos de software para desempenhar suas funções. Sabendo disso, os softwares que gerenciam o hardware e ainda fornecem aos programadores e aos programas de aplicativos um conjunto de recursos abstratos e claros, ao invés de recursos confusos de hardware, são conhecidos como

Com relação ao sistema operacional Windows 7 e ao Microsoft Office 2013, julgue os itens a seguir.

No Microsoft Outlook 2013, desde que configurado

adequadamente, um e-mail excluído acidentalmente pode ser

recuperado, mesmo depois de a pasta Itens Excluídos ter sido

esvaziada.

Um navegador Web consiste em

A respeito da Internet e suas ferramentas, julgue os itens a seguir.

Switchs e roteadores são equipamentos utilizados para definir

a origem e o destino de pacotes de dados que trafegam entre

máquinas de usuários ou de servidores e podem ser utilizados

para interligar várias redes de computadores entre si.

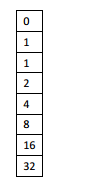

Numa planilha MS Excel 2010, recém-aberta, João realizou as

seguintes operações:

digitou 0 na célula A1;

digitou 1 na célula A2;

digitou uma fórmula na célula A3;

selecionou a célula A3;

pressionou Ctrl+C no teclado do computador;

colou na região A4:A8 com Ctrl+V.

Nesse ponto, os valores exibidos nas células de A1 até A8 eram

os seguintes.

A fórmula foi digitada como:

O termo “banda” é bastante empregado quando se fala do uso e do acesso à Internet. O conceito assim expresso está diretamente associado:

Que recurso deve ser utilizado para colocar uma listagem de nomes digitados em um documento do Word em ordem alfabética?

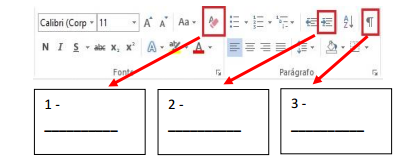

Analise a figura abaixo:

Os ícones marcados na imagem são do

Microsoft Office 2013 e são utilizados,

respectivamente para:

Analise a definição abaixo:

Mensagens de e-mail enviadas por spammers

são criadas com conteúdo semelhante de

empresas famosas e conhecidas. Nestas

mensagens, links estão disfarçados

direcionando o usuário à sites ou arquivos

maliciosos.

Assinale a alternativa que corresponda a este

tipo de ataque em computadores:

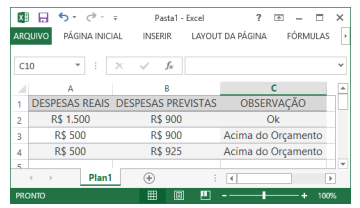

Analise a planilha abaixo:

As células C1, C2 e C3 fizeram uso de uma

função no Microsoft Office Excel 2013. Assinale

a alternativa que contenha as fórmulas utilizada

nas células citadas, respectivamente: