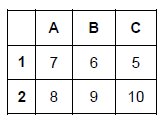

Com base na planilha eletrônica do Excel a seguir, assinale a alternativa que apresenta o resultado da fórmula: =C2+A1-B2+C1-A2+B1

Anderson quer enviar uma mensagem para sua esposa que está em outra cidade sem que ninguém saiba da existência da mensagem. Então, Anderson inseriu a mensagem em uma foto em que ambos estavam, de forma que fez uma pequena redução na qualidade da imagem e inseriu a mensagem nesses bits sobressalentes.

Para ocultar a mensagem em uma foto, Anderson utilizou a técnica de:

Leia atentamente a frase abaixo:

"A criptografia usada nos Certificados Digitais chama-se criptografia ______, essa tecnologia usa duas chaves: ______ e ______".

Assinale a alternativa que preencha correta e respectivamente as lacunas.

Considerando as técnicas de criptografia, assinale a opção que apresenta mecanismo que garante a identidade do emissor e é certificado por uma autoridade.

Quanto aos conceitos básicos de Segurança da Informação, analise as afirmativas a seguir e assinale a alternativa correta.

I. O SSD (Solid State Drive) é um dispositivo de armazenamento.

II. Existe tanto criptografia de chave única como de chave dupla.

III. Os vírus e os worms são exemplos típicos de malwares.

Das afirmativas:

Codificando seus dados, através de um algoritmo, baseado em uma chave, que também será utilizada para decodificá-los, você estará utilizando:

O professor de Informática Caio, da Universidade XPTO ensinou aos alunos da turma do 5º semestre de segurança da informação que o termo que designa qualquer técnica para embaralhar dados de tal forma que eles só poderão ser compreendidos por quem possuir uma chave de decodificação apropriada é denominado como criptografia. O estudante João Marcos, levantou o braço e contradisse o professor ao dizer que a definição apresentada se tratava da Memória RAM. Em relação à situação descrita, assinale a alternativa correta:

Considere o seguinte endereço:

https://www.camara.bragancapaulista.gov.br

Ao acessar esse endereço, um usuário estará acessando uma página

Em criptografia, os termos algoritmo de Diffie-Helman, RC4 e

SHA-1 estão relacionados, respectivamente, com

Analise as afirmativas a seguir sobre criptografia e os principais algoritmos criptográficos:

I. O algoritmo de criptografia DES realiza a criptografia com chave de 56 bits de extensão e blocos de dados de 64 bits de extensão.

II. O algoritmo descrito pelo AES é um algoritmo de chave assimétrica.

III. RC4 é um algoritmo de criptografia de blocos usado nos padrões Secure Socket Layer/Transport Layer Security (SSL/TLS).

IV. Diversos artigos analisam os métodos de ataque ao RC4, mas nenhuma dessas técnicas é prática contra o RC4 com um tamanho de chave razoável, como 128 bits.

Assinale

A criptografia é considerada a ciência e a arte de escrever mensagens em forma cifrada ou em código, constituindo um dos principais mecanismos de segurança que se pode usar para se proteger dos riscos associados ao uso da internet. De acordo com o tipo de chave usada, os métodos criptográficos podem ser subdivididos em duas grandes categorias, descritas a seguir.

(1) Utiliza uma mesma chave tanto para codificar como para decodificar informações, sendo usada principalmente para garantir a confidencialidade dos dados. Casos nos quais a informação é codificada e decodificada por uma mesma pessoa, não há necessidade de compartilhamento da chave secreta. Entretanto, quando estas operações envolvem pessoas ou equipamentos diferentes, é necessário que a chave secreta seja previamente combinada por meio de um canal de comunicação seguro (para não comprometer a confidencialidade da chave). Exemplos de métodos criptográficos que usam chave simétrica são: AES, Blowfish, RC4, 3DES e IDEA.

(2) Utiliza duas chaves distintas: uma pública, que pode ser livremente divulgada, e uma privada, que deve ser mantida em segredo por seu dono. Quando uma informação é codificada com uma das chaves, somente a outra chave do par pode decodificá-la. Qual chave usar para codificar depende da proteção que se deseja, se confidencialidade ou autenticação, integridade e não repúdio. A chave privada pode ser armazenada de diferentes maneiras, como um arquivo no computador, um smartcard ou um token. Exemplos de métodos criptográficos que usam chaves assimétricas são: RSA, DSA, ECC e Diffie- Hellman.

Os métodos descritos em (I) e em (2) são denominados, respectivamente, criptografia de chave:

Qual das seguintes opções é um protocolo criptográfico usado para proteger uma conexão HTTP?

O protocolo que permite a navegação na internet segura através de criptografia de informações é o

Sobre os conceitos de segurança, vírus e ataques a computadores, analise as seguintes afirmativas:

I. A criptografia assimétrica utiliza uma chave única, que é usada para cifrar e decifrar mensagens. Já a criptografia simétrica emprega um par de chaves, sendo uma privada e uma pública, que são usadas para cifrar e decifrar as mensagens, respectivamente.

II. Engenharia social é o termo usado para designar práticas utilizadas a fim de se obter informações sigilosas ou importantes de empresas, usuários e sistemas de informação, explorando a confiança das pessoas para enganá-las.

III. São conhecidos como spammers os responsáveis pelo envio de diversas mensagens não solicitadas para muitos usuários. No entanto, o termo spam é empregado apenas para as mensagens enviadas por meio de um correio eletrônico, não envolvendo, portanto, as mensagens veiculadas em outros meios como blogs, fóruns e redes sociais.

Está(ão) correto(s) o(s) item(ns)

Qual dos itens abaixo não guarda nenhuma relação de função com antivírus e segurança de dados?