Julgue o item seguinte quanto aos conceitos básicos de redes de computadores, ao programa de navegação Mozilla Firefox, em sua versão mais recente, e aos conceitos de organização e de gerenciamento de arquivos e pastas.

Somente arquivos editáveis, como, por exemplo, DOCX e XLSX, podem ser protegidos por senha. Arquivos PDF não podem ser protegidos por senha.

Considerando o avanço da certificação digital, e a assinatura digital de documentos, podemos distribuir os arquivos e documentos mantendo seu princípio de confidencialidade.

Assinale qual pratica garante esses princípios?

O recurso de armazenamento na nuvem (Cloud Storage) é bastante eficiente e útil para as necessidades de processamento e armazenamento de dados. Entretanto, deve-se tomar alguns cuidados no uso desse recurso, como

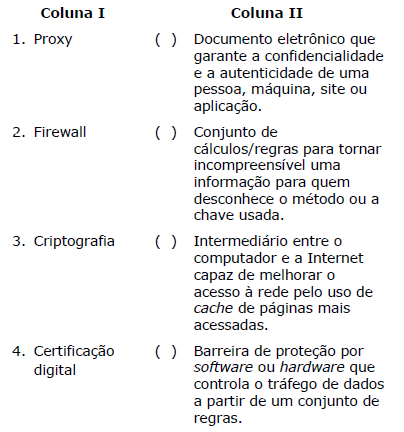

Relacione corretamente as ferramentas de segurança com as respectivas definições, numerando a Coluna II de acordo com a Coluna I.

A sequência correta, de cima para baixo, é:

Funções de Resumo Criptográficas (Hash) são largamente utilizadas em segurança de sistemas de informação.

Com relação a este assunto, assinale a alternativa correta.

No contexto de moedas virtuais, o Bitcoin mitiga o problema de gastar uma mesma moeda mais de uma vez (o problema de double-spending), empregando:

O estilo de criptografia que minimiza o problema de troca de chaves e é feito por meio da troca de dois pares de chaves diferentes é chamado de:

Com relação aos conceitos de segurança de informação, marque V para as afirmativas VERDADEIRAS e F, para as FALSAS.

( ) Um filtro de spam é um software que tenta bloquear e-mails indesejados.

( ) Um cracker é um vírus de computador utilizado para capturar senhas do usuário.

( ) Um vírus é um programa de computador capaz de unir-se a arquivos e reproduzir-se repetidamente.

( ) A criptografia é o processo de converter uma mensagem eletrônica original em um formato que possa ser compreendido somente pelos destinatários pretendidos.

( ) São denominados zumbis os computadores que ficam inutilizados após a infecção por um worm.

Assinale a alternativa que contém a sequência CORRETA de cima para baixo.

À estratégia de encriptação de dados que se utiliza de duas chaves, uma delas sendo secreta (ou privada) e a outra delas sendo pública, damos o nome de:

Graças aos avanços da criptografia, a certificação digital garante autenticidade, confidencialidade e integridade ao processamento

de dados e à troca de informações entre cidadãos, governo e empresas. Há, atualmente, dois tipos de criptografia: