O navegador Chrome permite a criação de uma “Guia de Navegação Anônima”. Ao acessar páginas e serviços por meio de uma única guia assim:

A Área de Transferência é uma área de armazenamento temporário de informações. Nela podem ser armazenadas informações como textos ou elementos gráficos. Essas informações são colocadas na área de transferência quando utilizamos os comandos:

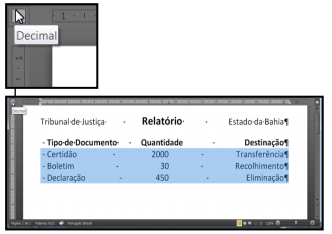

No MS Word 2010 BR, é possível alinhar textos em diversas posições na mesma linha utilizando tabulações. Elas podem ser definidas rapidamente clicando no seletor de tabulação na extremidade esquerda da régua até que ela exiba o tipo de tabulação desejado. No documento ilustrado na figura a seguir, a Tabulação Decimal foi utilizada para que os números da coluna Quantidade sejam alinhados ao redor do ponto decimal, independentemente do número de dígitos.

A Tabulação Decimal é representada pelo símbolo:

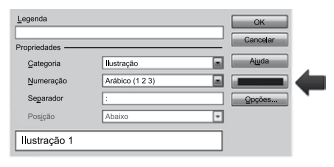

Observe a figura a seguir, extraída do Apache OpenOffice

Writer 4.0.1, em sua configuração padrão. Ela apresenta a

caixa de diálogo da opção Legenda..., acessada a partir do

menu de contexto de uma figura.

Assinale a alternativa que contém o nome da opção

que foi mascarada e indicada pela seta, que permite

configurar o Writer para adicionar legendas automaticamente

ao inserir alguns tipos de objetos, tais como

tabelas, figuras e planilhas.

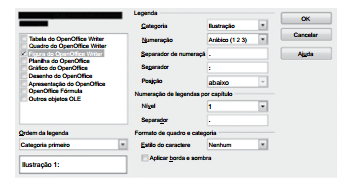

A figura a seguir foi extraída do Apache OpenOffice

Writer 4.0.1 em sua configuração padrão. Ela apresenta

as opções do botão Autolegenda..., da caixa de diálogo

que pode ser acessada a partir do item Legenda... do

menu de contexto de uma figura.

Assinale a alternativa que contém o texto mascarado na figura,

que descreve o objetivo da caixa de diálogo apresentada.

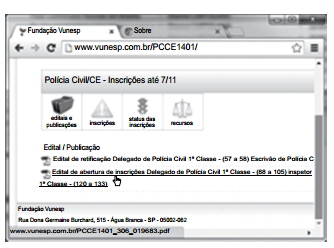

A imagem a seguir, extraída do Google Chrome 37.0, em

sua configuração padrão, apresenta o site da Fundação

Vunesp com o cursor do mouse posicionado sobre um

link, sem clicar.

Assinale a alternativa que descreve o que acontecerá

quando o usuário clicar no referido link. Considere que o

usuário tem permissão e todos os aplicativos necessários

para executar a ação.

O Internet Explorer 9 possui um modo integrado para você acessar, monitorar e interagir com os arquivos que baixar:

o Gerenciador de download. Este lista os arquivos baixados da internet e permite manter o controle dos downloads

por meio de informações para cada arquivo. São informações do arquivo baixado, EXCETO:

A política de segurança define os direitos e as responsabilidades cada um em relação à segurança dos recursos computacionais que utiliza e as penalidades às quais está sujeito, caso não a cumpra. É considerada uma ação NÃO aceitável relativa à política de segurança:

O padrão utilizado na internet atualmente é o modelo de camadas TCP/IP, ou como alguns autores o chamam,

modelo internet. A arquitetura do modelo de camadas TCP/IP é composta por cinco camadas, sendo cada uma

responsável por um serviço, e com as suas funções específicas. Numa transmissão de dados, por exemplo, o envio dos

dados das eleições, que é feito via internet, cada uma das camadas tem a sua importância e seu respectivo protocolo

responsável por cada ação realizada nessas transmissões. Na camada de rede encontram–se os protocolos de

roteamento, e dois protocolos têm sido os mais utilizados para o roteamento dentro de um sistema autônomo na

internet, conhecidos como IGP (Internet Gateway Protocols – Protocolos de Roteadores Internos). Sobre esses dois

protocolos, assinale a alternativa correta.

A respeito do Power Point 2010 assinale a alternativa que nomeia a área reservada para anotações sobre seus slides e que é muito útil para incluir lembretes e informações adicionais de um trabalho, não deixando a apresentação com muitos textos. Essas notas são anexadas na parte inferior da janela dos slides e não aparecem na apresentação.

A respeito de sistemas operacionais e aplicativos para edição de textos, julgue os itens que se seguem.

Vírus do tipo boot, quando instalado na máquina do usuário,

impede que o sistema operacional seja executado corretamente.

Com relação a redes de computadores, Internet e respectivas ferramentas e tecnologias, julgue os itens a seguir.

As entidades denominadas certificadoras são entidades

reconhecidas pela ICP Brasil (Infraestrutura de Chaves

Públicas) e autorizadas a emitir certificados digitais para

usuários ou instituições que desejam utilizá-los.

Com relação a redes de computadores, Internet e respectivas ferramentas e tecnologias, julgue os itens a seguir.

Ao se fazer uma pesquisa no Google utilizando-se a expressão

"Edital TJDFT", serão apresentadas todas as páginas que

contenham apenas a palavra Edital e apenas a palavra

TJDFT, além das páginas com a expressão exata Edital

TJDFT.

Julgue os itens a seguir a respeito de conceitos de informática.

Ao longo do tempo, percebe-se que a área de trabalho do ambiente Windows tem agrupado evidentes melhorias, como organização, barra iniciar rapidamente, Internet Explorer, além da inserção de aprimoramentos visuais e de segurança. No caso do Windows 7, o desktop trabalha com o agrupamento das janelas de um mesmo programa no mesmo botão da barra de tarefas, de forma que, na alternância para a janela desejada, é necessário dar um clique no botão e, a seguir, outro na janela específica.