Tipo de memória ROM que também permite a regravação de dados. No entanto, ao contrário do que acontece com as memórias

EPROM, os processos para apagar e gravar dados são feitos por um método que faz com que não seja necessário mover o

dispositivo de seu lugar para um aparelho especial para que a regravação ocorra. Trata–se de

Dentre os arquivos digitais, HTML e DOC constituem,

respectivamente, exemplos de formato

Graças aos avanços da criptografia, a certificação digital garante autenticidade, confidencialidade e integridade ao processamento

de dados e à troca de informações entre cidadãos, governo e empresas. Há, atualmente, dois tipos de criptografia:

O Microsoft Office é um produto que conta com recursos inexistentes em outras suítes de escritório, no entanto, trata-se de um

produto proprietário, de código fonte fechado, sendo uma solução paga. Em busca de formas alternativas de ferramentas de

escritório, um Analista de Desenvolvimento do CNMP realizou uma pesquisa, que constatou que

Numa instalação padrão do Windows 7 assinale a

alternativa que apresenta o único componente que não

é encontrado nativamente:

No MS-Windows 7 (Home Basic), são guias (abas) disponíveis na janela do Gerenciador de Tarefas do Windows, dentre outras

Considere um arquivo MS Word 2010 com o seguinte trecho:

Ciranda, cirandinha

Vamos todos cirandar!

Vamos dar a meia volta

Volta e meia vamos dar

Considere ainda que, após a aplicação do comando “Substituir",

esse trecho tenha ficado como abaixo.

Cirende, cirendinhe

Vemos todos cirender!

Vemos der e meie volte

Volte e meie vemos der

Está correto concluir que o comando foi acionado usando para os

campos “Localizar" e “Substituir por", respectivamente:

Na empresa de Bruna, há um computador com Windows 7 usado por diferentes pessoas, que, ao usá-lo, nele se logam com seus próprios logins. Num dia desses, enquanto Bernardo continuava logado nesse computador, Bruna, apressada para imprimir um arquivo, copiou-o para o desktop, fez a impressão e lá deixou o arquivo. No dia seguinte, enquanto Rita utilizava o referido computador, Bruna precisou novamente do arquivo e pediu licença a Rita, que continuou logada, para copiá-lo para um pen drive. Porém, quando assumiu o controle do mouse e abriu o desktop, Bruna não encontrou o tal arquivo. Ninguém havia apagado um arquivo assim. Bruna não encontrou o arquivo porque:

O UDP é um protocolo de transporte da Internet que tem alguns usos específicos, como interações cliente/servidor e multimídia. Em relação a esse protocolo, é correto afirmar que:

O Controle de Conta de Usuário (UAC ) disponível no Windows 7 pode ajudar a impedir alterações não autorizadas no seu computador. Em relação ao UAC, analise as afirmativas a seguir: I - Se a configuração do UAC for "Nunca notificar", então todas as alterações que necessitam de permissões de um administrador serão automaticamente autorizadas mesmo se você tiver feito logon como um usuário padrão. II - Se a configuração do UAC for "Sempre notificar", você será notificado antes que os programas façam alterações no computador ou nas configurações do Windows que exijam as permissões de um usuário padrão. III - Quando você for notificado, sua área de trabalho ficará esmaecida e você deverá aprovar ou negar a solicitação na caixa de diálogo UAC para poder executar qualquer outra ação no computador. Está correto o que se afirma em:

Usando um scanner de mesa, foram digitalizadas duas fotografias: uma 3x4 cm e outra 15x20 cm, ambas contendo a mesma imagem colorida. Ambas foram digitalizadas no formato JPEG. Os respectivos arquivos resultantes (1 ) e (2 ) possuíam o mesmo número de pixels. Sobre essa situação, é correto afirmar que:

Nas placas de vídeo com suporte à tecnologia GPGPU (CUDA, OPENCL), a quantidade de cuda cores / stream processors é uma característica diretamente associada à:

Em relação à segurança da informação, analise as afirmativas a seguir: I.As normas de segurança da informação orientam a dar maior atenção à confidencialidade, por ser a dimensão mais importante. II.Aspectos administrativos, como contratação e demissão de funcionários, não afetam a segurança da informação. III.Segurança da informação envolve aspectos tecnológicos, físicos e humanos. Está correto somente o que se afirma em:

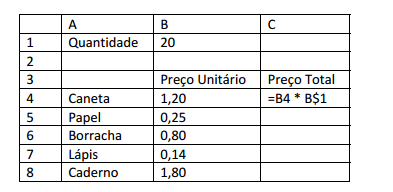

Em uma planilha eletrônica, uma referência é a notação utilizada para identificar uma célula, sendo composta de uma

letra e um número e podem ser absolutas, relativas e mistas. Analise o esquema de células de uma planilha genérica

a seguir.

Ao copiar a fórmula da célula C4 para C5 tem–se a fórmula:

A praga virtual que consiste no envio de mensagens, em

geral para fins publicitários, a um grande número de

usuários, sem a devida solicitação, é o