Considerando as características dos processadores de um computador moderno, é correto afirmar que a velocidade de uma CPU é expressada em:

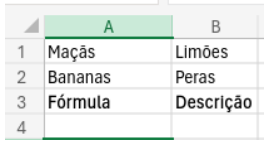

Considerando o fragmento de tabela do programa Microsoft Excel, ao utilizar a fórmula =ÍNDICE(A1:B3;2;2) na célula A4, será exibido o valor:

Na frase "Ele sempre escolhe o difícil caminho da honestidade", o uso do artigo "o" antes de "difícil" transforma o adjetivo em um substantivo, demonstrando um processo de substantivação.

Os vírus foram os primeiros a receber essa denominação devido ao seu comportamento nos computadores. Até hoje, eles permanecem como um dos tipos mais comuns de malware. Essas ameaças são programas que se propagam ao inserir cópias de si mesmos em outros

softwares e arquivos. Os vírus são disseminados por meio de arquivos executáveis, e não precisam ser executados para infectar outros programas, funcionando de forma semelhante a um jogo de copos, onde um objeto é escondido entre outros objetos semelhantes.

Texto 2A4-II

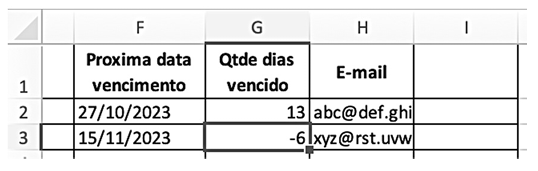

Um funcionário de uma instituição financeira mantém o controle dos vencimentos das operações de crédito na sua carteira com uma planilha no Microsoft Excel. A seguir, é mostrada parte da planilha, tal como ela se apresentava

em 9/11/2023, com os títulos das colunas e alguns valores de algumas linhas. Cada operação de crédito corresponde a uma linha na planilha.

A instituição utiliza uma régua de cobrança, da qual foram extraídas as seguintes informações:

• 10 dias antes da data de vencimento: envio do boleto ao cliente (email ou carta);

• data de vencimento: último dia para pagamento pelo cliente;

• 5 dias após o vencimento: no caso de o pagamento não ser informado pelo banco, envio do primeiro email de cobrança;

• 15 dias após o vencimento: no caso de o pagamento não ser informado pelo banco, envio do segundo email de cobrança.

Na situação hipotética apresentada no texto 2A4-II, o funcionário tem a planilha preparada para que as informações sejam atualizadas o mais automaticamente possível. Assim, a coluna  , que mostra há quantos dias a parcela está vencida, reflete um atraso quando tem um valor positivo; e um valor negativo indica apenas que a parcela ainda não venceu, não havendo, portanto, atraso. Considerando essas informações, assinale a opção em que é apresentada a fórmula que permite manter a célula

, que mostra há quantos dias a parcela está vencida, reflete um atraso quando tem um valor positivo; e um valor negativo indica apenas que a parcela ainda não venceu, não havendo, portanto, atraso. Considerando essas informações, assinale a opção em que é apresentada a fórmula que permite manter a célula  sempre atualizada.

sempre atualizada.

“O PowerPoint é usado em apresentações, cujo objetivo é informar sobre um determinado tema, podendo usar: imagens, sons, textos e vídeos que podem ser animados de diferentes maneiras. O PowerPoint tem suporte a objetos OLE e inclui uma ferramenta especial de formatação de texto (WordArt), modelos de apresentação pré-definidos, galeria de objetos gráficos e uma gama de efeitos de animação e composição de slides.”

(Fonte: Wikipedia. Microsoft PowerPoint. Disponível em:https://pt.wikipedia.org/wiki/Microsoft_PowerPoint. Acesso em 19 mar. 2024)

Sobre os recursos do programa Microsoft PowerPoint 2019, avalie as seguintes afirmações:

I. O usuário pode utilizar a ajuda de Inteligência Artificial, conhecida como Copiloto, para gerar conteúdo das apresentações automaticamente a partir de uma descrição textual da mesma.

II. O usuário pode gravar sua apresentação do PowerPoint, ou um único slide, e capturar a voz, gestos de tinta.

III. O usuário pode criar uma apresentação de autoexecução para execução autônoma em um estande ou quiosque de uma feira de negócios ou convenção ou salvá-la como um vídeo e enviá-la a um cliente.

IV. O usuário pode criar slides bem projetados e impactantes com a ajuda gratuita da geração automática de slides com o Designer do PowerPoint.

Observe o script de criação e concessão de privilégios em Oracle:

----conexão no banco de dados xpto

CONNECT adm@xpto

----criação de usuário no banco de dados xpto

CREATE USER user1

IDENTIFIED BY senha1

DEFAULT TABLESPACE "usr_dados"

TEMPORARY TABLESPACE "temp"

ACCOUNT UNLOCK;

GRANT CONNECT TO user1;

GRANT SELECT ANY TABLE TO user1;

GRANT DELETE, UPDATE, INSERT ON apl.tab1 TO user1;

GRANT DELETE, UPDATE, INSERT ON apl.tab2 TO user1;

REVOKE SELECT ON apl.tab2 FROM user1;

Após a execução do script apresentado, é correto afirmar que

"user1" tem permissão de executar qualquer Data Manipulation

Language (DML):

O acesso ao sistema de Intranet da empresa de tecnologia ADVAND segue rígido processo de controle de acesso lógico. Para isso, os direitos de acesso podem ser determinados sob dois aspectos: cada usuário ou recurso recebe uma permissão (ou capacidade) que, por sua vez, define todos os seus direitos e acesso a outros recursos, e usam-se listas de controle de acesso (ACL-Access Control Lists) para cada recurso, definindo-se, assim, os direitos de acesso de outros recursos ou usuários sobre o recurso associado a essas listas.

A função diretamente relacionada a esse controle de acesso lógico é:

Nos últimos tempos, a popularização do acesso às ferramentas de inteligência artificial tem mudado diversos aspectos da sociedade. É o caso do ChatGPT, da empresa OpenAI, com brasileiros representando 5,16% do seu tráfego total em janeiro deste ano.

O ChatGPT é uma ferramenta de inteligência artificial:

Quanto aos softwares maliciosos, assinale a alternativa que apresenta uma característica de um malware do tipo bomba lógica.

Um administrador de redes precisa utilizar o comando nslookup do Windows Server 2022, o comando exibe informações que podem ser usadas para diagnosticar a infraestrutura do Sistema de Nomes de Domínio (DNS). Considerando essa hipótese, avalie se as afirmativas a seguir são verdadeiras (V) ou falsas (F).

( ) A ferramenta de linha de comando nslookup possui dois modos: interativo e não interativo. Se o administrador precisar procurar apenas um único dado ou estiver usando nslookup em scripts, linhas de comando ou PowerShell, então deve usar o modo não interativo.

( ) No modo não interativo do nslookup, o primeiro parâmetro é o computador a ser localizado e o segundo parâmetro é o servidor de nomes DNS a ser usado. Se o administrador do sistema não especificar um segundo parâmetro, o nslookup usará o servidor de nomes DNS padrão.

( ) Se como administrador ele digitar “nslookup –” ou “nslookup” sozinho numa janela de terminal, o prompt de comando mudará para o prompt interativo >. No modo interativo, ele poderá: inserir nomes ou endereços IP, setar variáveis e outras opções em linhas separadas, além de interromper comandos interativos a qualquer momento pressionando CTRL+B.

As afirmativas são, respectivamente:

Sobre a automação de infraestrutura de TI, avalie se as afirmativas a seguir são verdadeiras (V) ou falsas (F).

( ) A automação de infraestrutura de TI pode reduzir significativamente o tempo necessário para realizar tarefas de rotina, como provisionamento e configuração de servidores.

( ) A automação de infraestrutura de TI elimina completamente a necessidade de intervenção humana em todos os aspectos da gestão de TI.

( ) Ferramentas de automação de infraestrutura de TI, como o Ansible e o Terraform, permitem que as equipes de TI gerenciem e configurem recursos de TI de maneira programática e padronizada.

As afirmativas são, respectivamente:

O ansible é uma ferramenta amplamente utilizada na automação de infraestrutura de TI.

Os ansible playbooks são usados para orquestrar processos de TI e são descritos em linguagem:

Com relação ao docker, avalie se as afirmativas a seguir são verdadeiras (V) ou falsas (F).

( ) Docker é uma ferramenta exclusiva para sistemas operacionais Windows.

( ) Docker é uma ferramenta de código aberto utilizada para criação e gerenciamento de containers.

( ) Docker é capaz de melhorar a portabilidade e organização de aplicativos.

As afirmativas são, respectivamente:

O PostgreSQL v15 oferece amplo suporte a tipos geométricos.

A representação do tipo geográfico closed path e o tamanho alocado para o armazenamento de dados são, respectivamente: