Corrosão eletroquímica pode ocorrer pela existência de heterogeneidade no sistema metal-meio corrosivo, por formação de pilha de aeração diferencial. Como medida para minimizar tal ocorrência podemos citar:

A corrosão, em geral associada a casos de deterioração de materiais, pode ter, também, aspecto benéfico de grande importância industrial. Um exemplo dessa ação benéfica do processo de corrosão é:

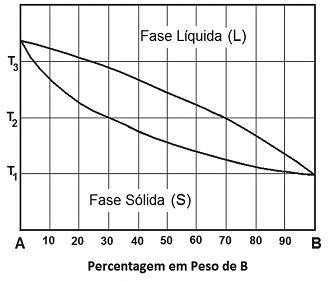

A figura abaixo mostra um diagrama de equilíbrio defases binário isomorfo hipotético das ligas AB.

Uma determinada liga apresenta, na temperatura T2, 90 kg do elemento químico B presente na fase sólida e 70 kg do elemento químico B presente na fase líquida. É correto afirmar que a percentagem de B desta liga é:

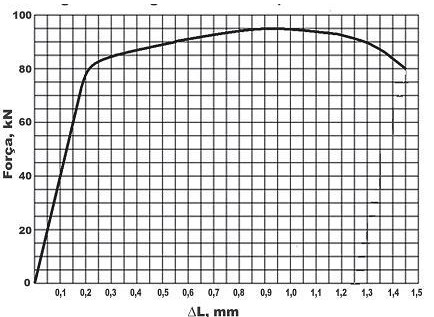

Considere o diagrama Força (em kN) versus Alongamento (em mm) mostrado na figura apresentada abaixo, obtido a partir de um ensaio de tração uniaxial de um corpo-de-prova metálico de seção resistente circular e base de medidas (L0) para medição das deformações igual a 50 mm, no qual observa-se o segmento AB que é paralelo ao trecho linear elástico:

Considerando que o diagrama foi obtido utilizando-se equipamento e acessórios adequados e que o ponto A representa a ruptura do corpo-de-prova, é correto afirmar que a deformação plástica permanente do material após a ruptura do corpo-de-prova ensaiado é aproximadamente igual a:

A variável adimensional da mecânica dos fluidos que é dada pela razão entre a velocidade de um corpo que se move num fluido e a velocidade do som nesse mesmo fluido chama-se número de:

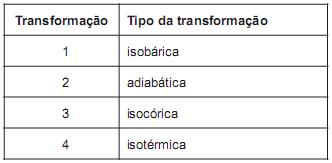

Considere o quadro a seguir que mostra quatrotransformações termodinâmicas de um gás perfeito:

Pode-se afirmar que não houve realização de trabalho e que todo calor absorvido ou cedido foi igual ao trabalho, respectivamente, nas transformações:

Um disco rígido é um meio magnético onde são gravados dados. A capacidade de um disco rígido de 3 ½ polegadas com 9 cabeças de leitura e gravação, setor de 65.536 Bytes e 32.768 setores por trilha é de:

Um perito necessita analisar um arquivo contendo dados de gravação telefônica judicialmente coberta, entre dois possíveis meliantes. A escolha do formato de gravação é importante para preservar o tipo e timbre da voz dos envolvidos. Sobre formas e qualidade nas gravações indique V (verdadeiro) e F (falso) para as afirmações a seguir.

I. O formato MP3 é compacto, sem perda de qualidade e oferece facilidade no armazenamento, mas tem como desvantagem a exigência de muito processador para a codificação/compressão dos dados.

II. O formato WAV tem alta qualidade de som mas tem a desvantagem de gerar arquivos grandes, o que dificulta seu uso em aplicativos para a Internet.

III. O MP5 é a mais recente técnica de compactação conhecida, melhorando em muito sua antecessora MP3, já que trabalha com algoritmos matemáticos mais complexos.

Este sistema de arquivos é muito mais eficiente e avançado que a FAT. Opera com clusters bem pequenos, com tamanho padrão de 4kB, o que reduz bastante o espaço desperdiçado como ocorre com a FAT. Estamos falando de que sistema de arquivos:

Quanto a administração de redes Linux, cada computador de uma rede interna possui um nome. Existe um serviço, também conhecido como masquerading, que é uma técnica que consiste em reescrever os endereços IP de origem de um pacote que passam por um router ou firewall de maneira que um computador de uma rede interna tenha acesso ao exterior ou Rede Mundial de Computadores(rede pública). Estamos falando do:

Os protocolos TCP/IP (Transmission Control Protocol / Internet Protocol) são um conjunto de protocolos de comunicação que definem como tipos diferentes de computadores conversam uns com os outros (pilha de protocolos). Marque a opção que apresenta um protocolo que NÃO faz parte desta pilha de protocolos:

Na criação de um certificado digital é gerado um arquivo composto pela chave pública da entidade e mais algumas informações sobre a entidade e é assinado digitalmente pela chave privada da própria entidade. Esse arquivo denomina-se CSR que significa:

Os protocolos criptográficos que conferem segurança de comunicação na Internet para serviços como email (SMTP), navegação por páginas (HTTP) e outros tipos de transferência de dados são caracterizados pela sigla:

Com relação a ataques DoS (Denial of Service) e DDoS (Distributed Denial of Service), analise:

I. O ataque DoS (Denial of Service), é também denominado ataque de negação de serviço.

II. No ataque DoS o atacante tenta tornar os recursos de um sistema indisponíveis para seus usuários.

III. DDoS, constitui um ataque de negação de serviço distribuído, ou seja, um conjunto de computadores é utilizado para tirar de operação um ou mais serviços ou computadores conectados à Internet.

Marque a opção que apresenta apenas as afirmativas corretas:

Numa perícia de rotina o perito perguntou ao técnico de uma empresa que teve seu escritório roubado se existiam câmeras IP no local. O técnico respondeu que sim e o perito então perguntou qual era a tecnologia utilizada. Ele foi informado que a tecnologia obedecia o padrão IEEE 802.11, conhecido popularmente como Wi-Fi (Wireless Fidelity). Analisando o local, o perito necessitava de mais informações sobre o alcance que estas câmeras podiam ter entre o Access Point e elas. O técnico informou tratar de câmeras operando especificamente na frequência de 2,4 GHz, com alcance de 50 a 100m, e taxa de 11 Mbps. Em posse desta informação o perito chegou a conclusão que a tecnologia utilizada era a IEEE: