Em uma árvore B de ordem d, onde cada nó que não o raiz possui entre d e 2d chaves, estão armazenadas 30.000 chaves.

Sabendo-se que d=8, assinale a opção que indica o número máximo de nós visitados para a localização de uma chave.

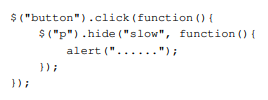

Observe o trecho de código JQuery a seguir.

Essa sintaxe ilustra o uso de funções que previnem certos comportamentos anômalos no processamento de efeitos.

Assinale o termo que caracteriza esse uso.

O administrador de uma instalação MS SQL Server detectou a existência de uma transação em atividade no sistema, cujo processamento está muito demorado.

Assinale a opção que apresenta a consulta que fornece os dados adequados para que a transação seja corretamente identificada e o comando kill executado com segurança.

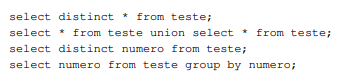

Considere a tabela teste, com uma coluna apenas, intitulada numero, contendo sete registros, com os números 1, 2, 3, 3, 4, 4, 5, um em cada linha.

Considere ainda que os quatro comandos SQL, a seguir, tenham sido executados, em bloco, no MS SQL Server ou no Oracle,

Desconsiderando eventuais inversões na ordem em que os valores são apresentados, assinale a conclusão correta com relação à equivalência dos resultados dessa execução.

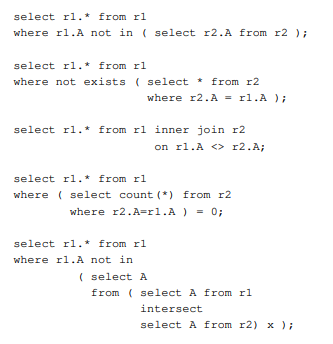

Considere um banco de dados com uma tabela R1, com atributos A e B, e outra, R2, com atributos A e C.

Sobre elas é preciso preparar uma consulta que retorna os registros de R1 que não têm um registro correspondente em R2, tal que os valores dos atributos A em cada tabela tenham o mesmo valor.

Foram preparados cinco comandos para tal fim, a saber.

Considerando um banco de dados no MS SQL Server ou no Oracle, assinale a opção que indica o comando que não produz esse resultado corretamente.

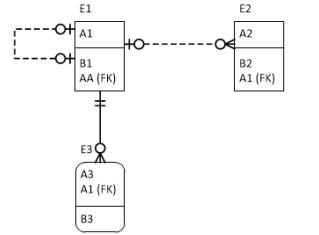

Considere o diagrama IDEF1X a seguir.

Assinale a opção que apresenta o script SQL que cria a tabela E2 corretamente.

Assinale a opção que melhor descreve o princípio geral da norma ISO/IEC 27001.

No desenvolvimento dos critérios básicos para a avaliação, o impacto e a aceitação de riscos consideram, entre outros itens, o valor estratégico do processo, a criticidade dos ativos de informação, a perda de oportunidades e os danos à reputação.

De acordo com a ABNT NBR ISO/IEC 27005:2011, o desenvolvimento desses critérios básicos no processo de gestão de riscos de segurança da informação, é realizado

Roger é administrador de rede de uma empresa e tem recebido diversas reclamações dos usuários relatando que e-mails aparentemente enviados de uma origem, na verdade, foram enviados de outra. Alguns usuários também reclamaram que, ao navegar para um site, são redirecionados para outro.

A rede que Rogers administra pode ter sido vítima de um ataque que falsifica endereços IP, e-mails e DNS, chamado

Pedro pretende implementar uma técnica de defesa em profundidade, baseada em camadas de segurança. Um dos principais requisitos da técnica de defesa é estabelecer um perímetro de segurança que forma uma proteção lógica ao redor de uma rede.

O componente a ser utilizado por Pedro nesse perímetro de segurança, cujos métodos baseiam-se em anomalia e por assinatura na identificação de tráfego malicioso, é

O ativo de informação de uma organização pode ser um sistema de informação, assim como o seu meio de armazenamento, transmissão ou processamento.

Em um processo de segurança da informação, é importante identificar e classificar os ativos da organização, a fim de se aumentar o controle sobre eles e possibilitar a priorização de investimentos nos ativos mais críticos.

Faz parte da gestão de ativos:

Assinale a opção que indica o comando que pode ser executado no prompt de um terminal shell de um sistema operacional CentOS 7 para verificar quais portas estão escutando ou aguardando conexões no sistema.

Para reduzir o risco de malware, por meio do monitoramento do computador, para evitar que estes programas maliciosos modifiquem configurações do sistema operacional, deve ser usado o seguinte recurso do Windows 10:

João somou o valor hexadecimal DF3B ao valor binário 00111111. O resultado obtido na notação decimal, foi

Considere os seguintes operadores:

Assinale a lista dos símbolos que, respectivamente, representam esses operadores no Python.