Considere que o servidor Apache 2 foi instalado em um computador servidor com sistema operacional CentOS. Para configurar o acesso às páginas desse servidor Apache deve-se editar o arquivo:

O sistema operacional Linux é um sistema onde o usuário pode utilizar de linhas de comandos para realizar qualquer operação desejada. Baseado nisso, qual comando criaria corretamente uma árvore de diretórios recursivamente, sem necessidade de criá-los um a um?

Um administrador Linux deseja configurar o protocolo SMTP de maneira que ele funcione no modo autenticado. Para essa situação, um protocolo de autenticação a ser utilizado é o:

No que diz respeito ao sistema operacional Linux, julgue os itens que se seguem.

O comando $ find /home -size +1M -print0 | xargs -0 ls –l cria um arquivo no diretório corrente, contendo uma lista detalhada de todos os arquivos com tamanho acima de 1 Mb localizados no diretório /home.

Sobre o comando route no Linux. Qual a linha de comando o usuário deve digitar no terminal para criar uma rota padrão para o IP 200.228.60?

Qual o comando utilizado em sistemas operacionais Linux para desabilitar uma interface de rede?

O sistema operacional Linux possui diversas aplicações que podem ser executadas através de linha de comando. Este tipo de funcionalidade é especialmente aplicável na análise de arquivos que sofrem inclusão de dados frequentemente. O comando utilizado para mostrar inclusões de dados no final do arquivo chamado lista.txt, em tempo real, ou seja, no mesmo momento em que ele é atualizado, é:

Durante a implantação de uma rede, determinado usuário digitou o seguinte comando em uma estação de trabalho que utiliza o sistema operacional Linux: “# ifconfig eth0 192.168.1.2 netmask 255.255.255.0 up”. Qual o objetivo desse usuário?

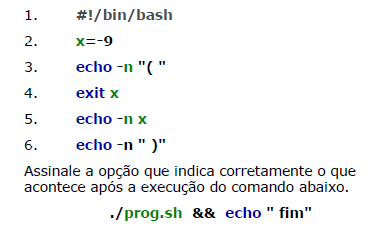

Considere o seguinte script Bash prog.sh em um sistema operacional Linux. A numeração das linhas à esquerda é meramente ilustrativa.

Assinale a opção que indica corretamente o que acontece após a execução do comando abaixo.

O sistema operacional Linux oferece várias ferramentas de linha de comando úteis para o dia a dia do administrador de sistemas. A ferramenta mais adequada para fazer o rastreamento das portas que estão abertas no sistema operacional é:

Um Firewall construído com IPTable utiliza “Tables” (Tabelas), “Chains” (Correntes) e “Rules” (Regras). Na Table Filter, que é básica e a mais utilizada, contém apenas os Chains indicados pela alternativa:

A execução do comando Linux mv arquivo.txt /abc/xyz/

Alguns arquivos, mesmo quando apagados do disco rígidos, podem ser recuperados. Bastante preocupado com a segurança de um servidor Linux, o administrador da máquina decide apagar o log do sistema contido em /var/log/syslog. Para estar seguro da remoção do conteúdo do arquivo e, portanto, dificultar a recuperação dos dados, ele o sobrescreve 15 vezes e por fim grava um padrão de zeros sobre o conteúdo com a intenção de não deixar traços. Uma vez logado como superusuário, o administrador pode efetuar esta tarefa por meio do seguinte comando do interpretador bash:

A figura seguinte mostra a arquitetura a ser implementada para prover alta disponibilidade entre os servidores Linux Primary e Secondary

Com referência à figura precedente, julgue os itens a seguir

Os programas Pacemaker e Heartbeat podem ser utilizados

para monitorar, detectar e recuperar falhas nos servidores

Primary e Secondary.

Nos dias de hoje, o Firewall é um elemento de proteção indispensável para as corporações. O IPtables é um frontend do módulo Netfilter utilizado para configurar, manter e inspecionar a criação de regras de Firewall, NAT e Log (registros de eventos). Assinale a alternativa que corresponde ao comando que pode ser empregado para evitar ataques de ping da morte.