Qual das alternativas representa a camada do modelo TCP/IP que é usada pelos programas para comunicação em rede?

Os modelos de referência de camadas OSI e TCP/IP em redes, tem muito em comum. Os dois se baseiam no conceito de uma pilha de protocolos independentes. Além disso,as camadas têm praticamente as mesmas funções. Apesar das semelhanças fundamentais, os dois modelos também têm muitas diferenças. Baseado em seu conhecimento nos modelos de camadas OSI e TCP/IP e em suas diferenças, assinale a alternativa incorreta:

Ldap (Lightweight Directory Access Protocol), é um protocolo destinado a administração de sistemas Windows e GNU/Linux, quais sao os aplicativos que utilizam de integração deste protocolo respectivamente para sistemas Windows e GNU/Linux.

Para conectar um novo dispositivo a uma rede corporativa, é necessário informar o número de identificação do hardware. Esse número é informado por meio do:

Julgue os itens subsecutivos com relação à arquitetura TCP/IP

e à arquitetura cliente-servidor.

A camada de transporte do modelo de referência TCP/IP é responsável por conter os protocolos de nível mais elevado, como, por exemplo, TELNET, FTP, entre outros.

Redes modernas são baseadas em inúmeros dispositivos ao como switchs, roteadores, firewalls, conversores de mídia entre outros, considerando os protocolos básicos de uma rede. Em um cenário especifico precisamos implementar os protocolos OSPF, RIP e BGP IGRP, EIGRP, seguidos dos protocolos 802.1Q 802.3ax e Spanning Tree . Quais são os equipamentos necessários para este?

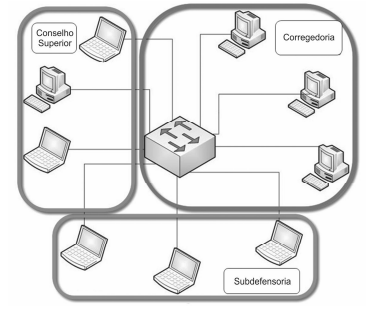

Considere, por hipótese, que a Defensoria Pública possua diversos setores conectados a uma rede local interna e teve um crescimento acelerado que impossibilitou um projeto ordenado de expansão da rede. Os funcionários de cada setor encontram-se dispersos pelos andares da sede. É necessário organizar um domínio para cada setor da Defensoria. Um Técnico sugeriu a configuração apresentada na figura abaixo.

Nesta configuração sugerida pelo Técnico, a rede interna da Defensoria é

Em uma empresa há uma LAN subdividida em muitas VLANs, que, por sua vez, encontram-se configuradas em subredes distintas. Deseja-se utilizar um único equipamento no core desta rede para prover roteamento inter-VLANs entre estas subredes. Uma solução simples, rápida e eficiente é a utilização de um

Dentre os padrões mais comuns de uma rede sem fio, qual aquele que transfere dados a uma velocidade máxima de 11 Mbps?

Qual das alternativas abaixo é composta pelos cabos que ligam o armário de telecomunicações às tomadas onde são conectados os computadores da rede?

A Pró-Reitoria de Tecnologia de um Instituto Federal de Ensino resolveu reestruturar suas plataformas de comunicação institucionais. Contudo, é importante que se observe como se dará a implementação dessas soluções, analisando a disponibilização de uma plataforma privada local para acesso exclusivo através de uma _______; para que seja possível acesso controlado de agentes que não estejam nas dependências institucionais, por meio de uma _______; e, por fim, uma plataforma de acesso a informações públicas por meio da _______.

Das alternativas a seguir, assinale a que preenche corretamente as lacunas presentes no texto.

Julgue os itens subsecutivos com relação à arquitetura TCP/IP

e à arquitetura cliente-servidor.

O modelo de referência TCP/IP possui três camadas: aplicação; transporte; e conexão.

A segurança em redes de computadores é um requisito fundamental para o funcionamento adequado de qualquer sistema computacional. Neste sentido, em relação aos tipos de ataques e técnicas de prevenção utilizadas em redes de computadores, analise as afirmativas a seguir.

I. SYN cache e SYN cookies são técnicas que podem ser empregadas no servidor para evitar ataques do tipo inundação de SYN.

II. O uso de pacotes do tipo ICMP Echo Request para um endereço de broadcast de uma rede, com o objetivo de causar negação de serviço, é um dos tipos de ataque de amplificação.

III. O ataque de inundação por UDP é normalmente associado à falsificação do endereço de origem IP para tornar mais difícil a sua detecção e prevenção.

Está correto o que se afirma em

A habilidade de conectar um computador em qualquer parte do mundo a outro também em qualquer lugar é uma vantagem complicada. Embora exista muito material valioso na Web, estar conectado expõe o computador a dois tipos de perigo: os de entrada e os de saída. O procedimento de segurança é o uso de um firewall. Conforme seus conhecimentos de firewalls, todas as alternativas estão corretas; exceto.:

Há soluções tecnológicas que visam reduzir os custos de aquisição e manutenção de computadores. Qual é o nome atribuído a computadores de rede, sem disco rígido, que acessam programas de um servidor ao invés de armazená-los?