Algoritmo é uma sequência finita e bem definida de passos que, quando executados, realizam uma tarefa específica ou resolvem um problema. NÃO é uma das propriedades do algoritmo:

A topologia de rede estrela possui a seguinte característica:

Acerca dos conhecimentos relacionados à segurança de TI, assinale a alternativa correta.

Em um ambiente com MS Windows Server 2008, um administrador de rede deve configurar o servidor X para coletar eventos de um outro computador Y. As duas máquinas estão no domínio xpto.msft. O comando a ser executado no computador de encaminhamento é:

Assinale a alternativa contendo o item que NÃO pertence ao rol de dispositivos de uma rede de computadores.

O Wi-Fi Protected Access versão 2 (WPA2) é um protocolo de segurança baseado no padrão sem fio 802.11i. A melhoria mais importante do WPA2 em relação ao WPA, seu antecessor, foi o uso, para criptografia, do algoritmo

O acesso total de um computador a outro remotamente localizado, via conexão de rede ou internet pode ser feito por:

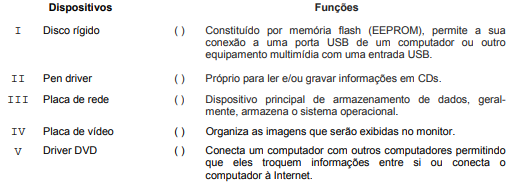

Considere:

A correta correlação entre os dispositivos da coluna da esquerda e suas respectivas funções na coluna da direita, de cima para baixo, é:

Em uma empresa há um modem, que também é roteador, que recebe o sinal de Internet e o distribui por cabo e via wireless para computadores e dispositivos móveis dos funcionários. Como esse roteador não possui portas suficientes para ligar por cabos outros 5 computadores, um técnico sugeriu utilizar um equipamento que, ligado ao roteador, poderá oferecer portas suficientes para ligar outros computadores do escritório, permitindo, inclusive, acesso à Internet. O equipamento sugerido foi um

Acerca de redes de computadores, do programa de navegação Google Chrome, em sua versão mais atual, e dos sítios de busca e pesquisa na Internet, julgue o item a seguir.

Quanto à comutação (chaveamento) utilizada na transmissão, as redes de computadores utilizam, entre outras, a técnica de comutação de pacotes.

Julgue o item subsecutivo a respeito de redes de computadores e conceitos de proteção e segurança.

Um firewall é uma combinação de hardware e software que isola da Internet a rede interna de uma organização, permitindo o gerenciamento do fluxo de tráfego e dos recursos da rede e o controle, pelo administrador de rede, do acesso ao mundo externo.

A figura relativa ao conector popularmente denominados RJ45, normalmente utilizado em cabeamento de Ethernet, consta em:

Uma rede de computadores consiste em máquinas interligadas compartilhando recursos e informações entre si, principalmente em locais como escritórios. A necessidade de se conectar com outros módulos deu origem a outros tipos de estruturas de rede, como LAN, MAN, WAM, WLAN e PAN. Quando uma empresa deseja conectar as máquinas de seus escritórios que estão em uma mesma cidade constitui uma estrutura de rede:

Marta utiliza uma estação de trabalho que executa o sistema operacional Windows 10 e está conectada à rede local da empresa em que ela trabalha. Ela acessa usualmente os sítios da intranet da empresa e também sítios da Internet pública. Após navegar por vários sítios, Marta verificou o histórico de navegação e identificou que um dos sítios acessados com sucesso por meio do protocolo HTTP tinha o endereço 172.20.1.1.

Tendo como referência essa situação hipotética, julgue o item a seguir.

WHOIS é o serviço que permite a consulta direta dos endereços IPv4 dos sítios visitados por Marta, a partir das

URLs contidas no seu histórico de navegação.

Uma empresa tem unidades físicas localizadas em diferentes capitais do Brasil, cada uma delas com uma rede local, além de uma rede que integra a comunicação entre as unidades. Essa rede de integração facilita a centralização do serviço de email, que é compartilhado para todas as unidades da empresa e outros sistemas de informação.

Tendo como referência inicial as informações apresentadas, julgue o item subsecutivo.

Definir os processos de acesso ao meio físico e fornecer endereçamento para a camada de aplicação são funções do controle de acesso ao meio físico (MAC).