Com relação a segurança da informação (ou comunicação), analise as afirmações abaixo. I. Filtros de pacotes e gateways em nível de aplicação são tipos de implementações de firewalls. II. Procedimentos de encriptação e protocolo de tunelamento são recursos utilizados para garantir a segurança de uma VPN. III. O IDS tem por objetivo realizar o monitoramento contínuo de uma máquina (host) ou de uma rede de computadores a fim de identificar e alertar em casos de eventos maliciosos. IV. A criptografia simétrica utiliza um par de chaves (uma chave privada e uma chave pública) diferentes e matematicamente combinadas. Assinale a alternativa que contém as afirmações CORRETAS.

Sobre os recursos e funcionamento da internet avalie as afirmações a seguir e marque com V as verdadeiras e F as falsas: ( ) No caso de se utilizar um servidor proxy firewall para acessar um site na Internet, o cliente não troca pacotes de informações diretamente com o servidor solicitado. ( ) Worms são arquivos de texto armazenados no computador de um usuário, a pedido de um servidor da web, permitindo que um site armazene informações no computador do usuário e depois as recupere. ( ) O streaming é um meio que permite que o usuário acesse diversos dados, tais como áudios e vídeos, sem necessitar da realização de download para a sua execução. ( ) O Domain Name System (DNS) é um sistema de gerenciamento de nomes hierárquico e distribuído para computadores, serviços ou qualquer recurso conectado à Internet ou numa rede privada. Marque a alternativa que contém a sequência CORRETA, de cima para baixo:

É um código preparado para ser interpretado por uma máquina virtual, aumentando a portabilidade do produto final. A descrição refere-se a:

O sistema operacional Linux possui ferramentas de linha de comando para configurar interfaces de rede, para rastrear um caminho que um pacote IP (Internet Protocol) faz até o seu destino e para exibir e modificar as tabelas de conversão de endereços IP para endereços físicos. Assinale a alternativa que apresenta estas ferramentas:

Sobre sistemas distribuídos, assinale a alternativa INCORRETA:

Marque a alternativa INCORRETA quanto ao sistema de arquivo de um sistema operacional:

A implementação de uma aplicação distribuída comumente faz uso de um middleware para simplificar e acelerar o seu desenvolvimento. Neste contexto, assinale a afirmativa CORRETA relacionada ao middleware:

Sobre as tecnologias HTTP (Hypertext Transfer Protocol), DNS (Domain Name System), SMTP (Simple Mail Transfer Protocol) e IGMP (Internet Group Management Protocol) utilizadas na Internet, analise as afirmativas seguintes: I. O protocolo HTTP realiza o transporte confiável de dados entre dois links de comunicação. II. O DNS é utilizado para implementar um serviço de resolução de nomes, mapeando nomes simbólicos legíveis para seres humanos para endereços de computador. III. O protocolo SMTP é utilizado para o recebimento de e-mails por parte de uma aplicação que possui a função de cliente de e-mail. IV. O protocolo IGMP é utilizado para gerar relatórios de erro e prover ferramentas de controle, como as funções echo request e echo reply, utilizadas no comando ping. Assinale a alternativa que apresenta somente a(s) afirmativa(s) CORRETA(S).

Considerando a classificação de um sistema de informação de acordo com o tipo de função realizada por ele, numere corretamente a coluna da direita de acordo com a coluna da esquerda. (1) Sistema de Processamento de Transações. (2) Sistema de Automação de Escritório. (3) Sistema de Trabalhadores do Conhecimento. (4) Sistema de Informações Gerenciais. (5) Sistema de Apoio a Decisão. ( ) Editor de textos. ( ) Ferramenta de desenho assistido pelo computador {CAD). ( ) Sistema do caixa eletrônico de um banco. ( ) Sistema para análise de crédito de um banco. ( ) Sistema para emissão do relatório mensal de vendas. A ordem CORRETA de associação, de cima para baixo, é:

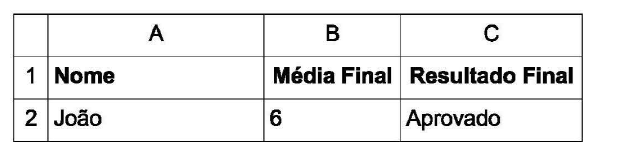

A Resolução No 41, de 20 de novembro de 2014 aprova o regulamento didático-pedagógico do IFSC. Uma das principais novidades do novo regulamento é a conversão de conceitos para notas. O novo regulamento determina que o resultado mfnimo para aprovação do aluno em um componente curricular é 6 (seis). Diante da planilha abaixo, que calcula o resultado final do aluno João em uma determinada disciplina, que função deve ser corretamente utilizada para chegar ao resultado final Aprovado?

Leia as afirmativas sobre a Linguagem de modelagem unificada (Unified Modeling Language): I. É uma metodologia de desenvolvimento de software. Neste método, todos os requisitos são obtidos na fase de concepção. II. É uma linguagem de especificação de sistemas de software, ou seja, é possível construir modelos precisos sem ambiguidades. III. É destinada a comunicar, visualizar e documentar artefatos de software. IV. Oferece um conjunto de diagramas que permitem visualizar sistemas sob diferentes perspectivas. V. Por ser dependente de processo de desenvolvimento de software, sua utilização se restringe a processos de desenvolvimento de software tradicionais ou burocráticos. Assinale a alternativa que apresenta somente as afirmativas CORRETAS.

A Gestão da Tecnologia da Informação pode ser definida como a administração de software, hardware, bancos de dados e também de pessoas de uma organização, com o foco na melhoria e otimização de processos e procedimentos, redução de custos e busca contínua de soluções para a empresa em que o profissional atua. Para auxiliar as empresas na tomada de decisões podem ser utilizados sistemas de informação e estratégias de negócio. Associe a coluna da direita de acordo com o tipo de sistema de informação/estratégia de negócio apresentado na coluna da esquerda. (1) Enterprise Resource Planning (2) Data Warehouse (3) Data Mining (4) Business lntelligence (5) Customer Relationship Management ( ) registram, processam e documentam cada fato novo na engrenagem corporativa, distribuindo a informação de maneira clara e segura, em tempo real. ( ) uma estratégia de negócio voltada ao entendimento e à antecipação das necessidades dos clientes atuais e potenciais de uma empresa. ( ) é um conjunto de sistemas que tem como objetivo agregar e estabelecer relações de informação entre todas as áreas de uma empresa, propiciando confiabilidade nos dados, em tempo real. ( ) um ambiente de suporte à decisão que alavanca dados armazenados em diferentes fontes e os organiza e entrega aos tomadores de decisões da empresa independente da plataforma que utilizam ou de sua qualificação técnica. ( ) procura descobrir padrões, tendências e correlações ocultas nos dados, que possam propiciar uma vantagem competitiva estratégica a uma empresa. Assinale a alternativa que contém a ordem CORRETA de associação, de cima para baixo.

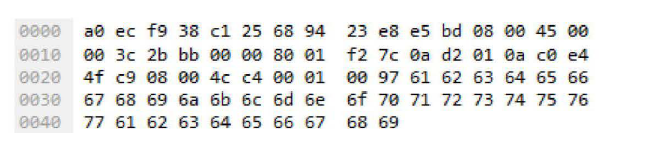

Analise a mensagem ICMP (Internet Control Message Protocol) do tipo 8 (Echo Request) mostrada na figura abaixo:

Sobre o endereço 1Pv4 (Internet Protocol version 4) destino da mensagem, assinale a alternativa CORRETA dentre as mostradas abaixo.

Uma das formas de se codificar mensagens binárias é utilizar a codificação base64. Sobre o funcionamento da codificação base64, assinale a alternativa CORRETA dentre as mostradas abaixo.

Em relação aos processos de software, assinale a alternativa INCORRETA: