O texto fala de alguns fatores que podem provocar danos a seres humanos em áreas de risco. Assinale a opção em que o fator citado também inclui uma crítica aos cidadãos.

“Alguns locais são impróprios para a construção de moradias".

A frase acima pode ser reescrita, de forma correta e mantendo o seu sentido original, do seguinte modo:

A negação lógica da sentença “Todo rondoniense gosta de chimarrão ou de pão-de-queijo” é

A história da construção da Estrada de ferro Madeira-Mamoré (EFMM) remonta à segunda metade do século XIX, quando começa a ser idealizada, mas será a assinatura do Tratado de Petrópolis (1903) que estabelecerá sua efetiva concretização. A ferrovia passou a funcionar entre Porto Velho e Guajará-Mirim, em 1912. A respeito da construção da EFMM, assinale ( V ) para a afirmativa verdadeira e ( F ) para a falsa.

( ) Sua implantação ficaria a cargo de empreendedores brasileiros financiados pelo Banco do Brasil, em conformidade com o Tratado de Petrópolis e em sintonia com o governo reformista e urbanizador de Rodrigues Alves, empenhado em expandir a rede ferroviária nacional.

( ) Sua criação facilitaria o escoamento de mercadorias bolivianas e brasileiras, sobretudo o látex, até a cidade de Porto Velho, de onde seguiriam por via fluvial até o Atlântico, o que era de importância vital para a Bolívia que acabara de perder o seu acesso ao Pacífico.

( ) Sua construção utilizaria predominantemente mão de obra farta e barata disponível na região, seja os seringueiros indígenas já acostumados à mata, seja os colonos cearenses em fuga das secas que assolavam o Nordeste no último quarto do século XIX.

As afirmativas são, respectivamente,

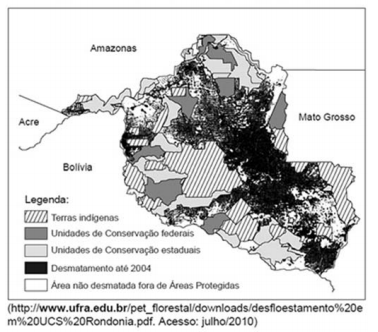

Analise o mapa a seguir.

A respeito do desmatamento no Estado de Rondônia, analise as afirmativas a seguir.

I. Até 2004, mais de um terço do território era afetado por processos de desmatamento com graves impactos para todo o Estado, como a perda da biodiversidade e mudanças no regime hidrológico.

II. As regiões mais atingidas pelo desmatamento se concentram no leste rondoniense, devido ao maior avanço das atividades ligadas à pecuária e à sojicultura.

III. As áreas protegidas do Estado correspondem a aproximadamente 40 % do território, incluindo Terras Indígenas e Unidades de Conservação, também afetadas progressivamente pelo desflorestamento.

Está correto o que se afirma em:

A segurança em redes de computadores é um requisito fundamental para o funcionamento adequado de qualquer sistema computacional. Neste sentido, em relação aos tipos de ataques e técnicas de prevenção utilizadas em redes de computadores, analise as afirmativas a seguir.

I. SYN cache e SYN cookies são técnicas que podem ser empregadas no servidor para evitar ataques do tipo inundação de SYN.

II. O uso de pacotes do tipo ICMP Echo Request para um endereço de broadcast de uma rede, com o objetivo de causar negação de serviço, é um dos tipos de ataque de amplificação.

III. O ataque de inundação por UDP é normalmente associado à falsificação do endereço de origem IP para tornar mais difícil a sua detecção e prevenção.

Está correto o que se afirma em

O uso de memória cache é imprescindível para o bom funcionamento dos processadores modernos.

Com relação às memórias caches, analise as afirmativas a seguir.

I. O uso de memórias síncronas (SDRAM) na memória principal permite a transferência em modo rajada de blocos de informação entre a memória cache e a memória principal.

II. Nos modernos processadores, como o processador Intel i7, a cache de nível 1 é utilizada para a comunicação entre as “threads" que são executadas em núcleos (“cores") diferentes.

III. A cache dos processadores é construída com memórias estáticas, mais rápidas, em oposição ao uso de memórias dinâmicas na memória principal, que são mais lentas.

Está correto o que se afirma em

O perímetro de segurança é formado por componentes que visam a proteger a rede interna de ações maliciosas de entidades hostis. O componente capaz de identificar o tráfego de ataques maliciosos através de métodos de análise de tráfego por assinatura ou anomalia é o

A tecnologia RAID (Redundant Array of Independent Disks) é uma tecnologia de virtualização de armazenamento de dados que combina várias unidades de disco em uma única unidade lógica, para fins de redundância de dados e/ou melhoria de desempenho.

Com relação aos diversos tipos de RAID, analise as afirmativas a seguir.

I. No RAID 10 a capacidade total disponível é a metade da soma das capacidades individuais de cada unidade de disco.

II. O RAID 5 utiliza paridade simples e requer um mínimo de quatro unidades de disco para ser implementado.

III. O RAID 6 utiliza paridade dupla e possui tolerância a falhas de até duas unidades de disco.

Está correto o que se afirma em

Assinale a opção que indica o comando que pode ser utilizado para incluir um usuário em um grupo em um sistema operacional Linux.

Se você transforma os atributos públicos de uma classe em atributos privados com métodos de acesso públicos (get/set), esses métodos de acesso

O servidor Apache HTTP, versão 2.4, tem a possibilidade de responder aos diversos endereços IPs, aos nomes de hosts e às portas em uma única máquina, em uma facilidade que é conhecida como host virtual, configurada no arquivo httpd.conf.

Com relação a essa facilidade, analise as afirmativas a seguir.

I. Várias diretivas Listen com o mesmo endereço IP e porta irão resultar em um erro fatal, impedindo que o servidor HTTP inicie corretamente.

II. O uso da diretiva VirtualHost no arquivo httpd.conf precisa ainda da respectiva configuração no servidor DHCP para seu correto funcionamento.

III. Várias diretivas VirtualHost podem ser utilizadas para configurar diversos hosts virtuais em uma mesma máquina, mas apenas se utilizarem portas diferentes.

Está correto o que se afirma em

Considere um autômato não determinístico NFA = (ܳ Q, Σ,

α, F ) , onde ܳQ =

α, F ) , onde ܳQ =

representa os estados, Σ = {0,1} é o alfabeto,

representa os estados, Σ = {0,1} é o alfabeto,  é a função de transição, ܽα é o estado inicial e F =

é a função de transição, ܽα é o estado inicial e F =  os estados de aceitação, representados pelo diagrama a seguir

os estados de aceitação, representados pelo diagrama a seguir

A linguagem desse autômato pode ser descrita como

Em uma arquitetura de rede do tipo cliente/servidor, a estrutura que agrega endereço IP e número de porta é conhecida como