No Office 2010 existe a possibilidade de gravar arquivos com a letra “m” no final da extensão, tais como xlsm, docm e pptm. Arquivos assim gravados:

Fios de cobre e fibras ópticas são meios físicos de transmissão muito usados para transmitir um fluxo de bits de um computador para outro. Em relação a esses meios de transmissão, analise as afirmativas a seguir: I - Os pares trançados podem ser usados na transmissão de sinais analógicos ou digitais. II - Cabos coaxiais têm melhor blindagem que os pares trançados, e assim podem se estender por distâncias mais longas em velocidades mais altas. III - Fibras ópticas não sofrem interferência eletromagnética, porém podem ser danificadas com facilidade se forem encurvadas demais. Está correto o que se afirma em:

Suponha que dois assinantes de uma rede desejam se comunicar. Para estabelecer a comunicação entre eles e transportar as informações a serem trocadas, uma linha física precisa ser estabelecida entre esses dois assinantes antes de haver qualquer troca de informações. Para isso, uma mensagem especial é enviada do nó origem ao nó destino. No caminho percorrido, essa mensagem causa a alocação de linhas nos nós intermediários até o nó destino, estabelecendo um caminho dedicado à comunicação entre os dois assinantes. Quando essa operação se completar, uma mensagem é enviada de volta ao nó origem, informando que a transferência de informações pode começar. Esse processo descreve a modalidade de comutação de dados:

O Modelo OSI (Open Systems Interconnection) é um modelo de referência que sintetiza, de modo abstrato, a estrutura funcional dos elementos envolvidos na comunicação entre sistemas abertos de comunicação de dados. Esse modelo é dividido em sete camadas sobrepostas, de modo que cada camada executa um conjunto bem definido de funções. A utilização de algoritmos de roteamento para determinar rotas apropriadas para transferência de unidades de dados entre endereços de rede é função da camada:

Uma conta de usuário é uma coleção de informações que indicam ao Windows quais arquivos e pastas você pode acessar, que alterações pode fazer no seu computador e suas preferências pessoais, como a tela de fundo da área de trabalho ou o protetor de tela. Com relação a contas de usuários no Windows 7, analise as afirmativas a seguir: I.Há somente três tipos de contas, cada qual oferece aos usuários um nível diferente de controle do computador. II.Se você tem mais de uma conta de usuário no computador, pode alternar para outra conta de usuário sem fazer logoff ou fechar programas. III.Toda conta para acesso ao sistema operacional precisa de um nome de usuário e uma senha. Está correto o que se afirma em:

Ao substituir um processador cuja característica Thermal Design Power (TDP) possua o valor 60W por um outro com TDP de valor 80W e mesmo soquete, deve-se considerar a substituição de outros componentes do mesmo computador. Dois componentes cuja substituição será necessária após a referida troca de processador, com aumento do TDP, caso já estejam operando em sua capacidade máxima, são:

João preparou uma apresentação por meio do MS Power Point 2010, na qual fez uso de alguns efeitos visuais oferecidos pelo software. João pretende distribuir uma cópia de seus slides para a audiência, e, nesse caso, o formato de arquivo mais indicado para exibir os slides e distribuir o conteúdo da palestra é:

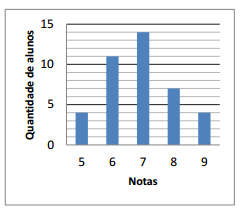

Em um curso de treinamento dos funcionários de uma empresa,

as notas dos alunos de uma turma na prova final estão no gráfico

a seguir:

A média dos alunos dessa turma foi:

Dividir uma rede de computadores em sub-rede é uma prática para lidar com limitações topológicas, para simplificar administração de redes ou, por vezes, para representar uma estrutura organizacional. Considere que a seguinte máscara de sub-rede 255.255.252.0 foi utilizada para implementar a divisão em subredes. O número máximo de sub-redes é:

Repetidores, pontes e roteadores são dispositivos de comutação de uso comum em redes de computadores. Em relação a esses dispositivos de comutação, analise as afirmativas a seguir: I.Repetidores operam na camada física e não reconhecem quadros, pacotes ou cabeçalhos, somente volts. II.Um roteador opera na camada de transporte e tem várias linhas de entrada que ele conecta eletricamente. Os quadros de dados que chegam em quaisquer dessas linhas são enviados a todas as outras. III.Pontes operam na camada de enlace de dados e são utilizadas para conectar duas ou mais LANs. Está correto o que se afirma em:

O Windows 7 oferece recursos para ajudar a proteger o seu computador por meio de configurações da diretiva de senha. Ao ativar a configuração "A senha deve satisfazer a requisitos de complexidade", o sistema operacional:

A insuficiência de portas USB em certos computadores portáteis pode ser sanada facilmente com o uso de dispositivos baratos conhecidos como hubs ou concentradores USB. Considere um hub conectado em uma porta USB e apenas dois dispositivos USB. Assinale a alternativa que apresenta corretamente o modo de acesso aos recursos de banda de comunicação, energia e endereçamento de dispositivos respectivamente, do barramento USB através do hub:

Uma das formas de ataque à segurança dos dados é o monitoramento de pacotes que passam na rede, procurando por senhas em texto claro, por exemplo. O nome dessa forma de ataque é: