Uma estrutura de dados heap é definida como uma sequência de chaves c[1], c[2],..,c[n], tal que c[i] ≥ c[2i], c[i] ≥ c[2i+1], para todo i=1,2,...,n/2. Dado um heap composto com sete chaves especificadas por: [82 70 68 29 38 56 60]. O heap após a inserção das chaves 83 e 22 (nesta ordem) é

O valor decimal correspondente ao número binário 10011010 em complemento de 2 é

O módulo do compilador responsável por verificar se uma determinada sequência de caracteres é um identificador válido é o

Considerando os padrões IEEE 802.3 (Ethernet), IEEE 802.3u (Fast ethernet) e IEEE 802.3z (Gigabit Ethernet), é correto afirmar que o(s)

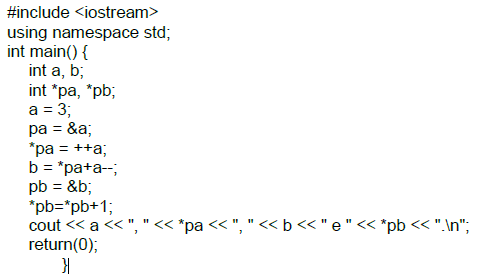

Considere o programa em C++ a seguir.

A saída do programa após sua execução é

A política de segurança da informação é composta por um conjunto de regras e padrões sobre o que deve ser feito para assegurar que as informações e serviços importantes para uma organização sejam preservados. Neste sentido, a política de segurança é composta por três blocos principais:

A esteganografia é a área que estuda como ocultar informações em outros tipos de formas, tais como imagens, áudios e vídeos. Uma técnica aplicada para ocultar informações em imagens é

Sobre navegadores de Internet, julgue verdadeira (V) ou falsa (F) cada uma das seguintes afirmativas:

I. O DOM (Document Object Model) é uma API independente de navegadores Web para representação e interação com objetos em documentos HTML, XHTML e XML.

II. O engine Webkit é utilizado apenas pelo Internet Explorer a partir da versão 10 como motor de renderização.

III. O projeto Chromium, em que o Google Chrome é baseado, utiliza a engine de renderização Blink.

A sequência que expressa corretamente o julgamento das afirmativas é

Considere a execução do comando no sistema operacional Linux sudo tcpdump -s0 -v port 22 -c 10 -w dump.pcap Julgue verdadeira ( V ) ou falsa ( F ) cada uma das seguintes afirmativas: I. Captura um número ilimitado dos pacotes até o usuário encerrar o programa, como indicado pelo parâmetro -s0. II. O parâmetro -v indica que mais informações vão aparecer para o usuário, enquanto que o parâmetro -w indica que a informação dos pacotes será salva no arquivo indicado. III. Sem o parâmetro –i, o comando tcpdump vai procurar uma interface em que possa capturar os pacotes. A sequência que expressa corretamente o julgamento das afirmativas é