Julgue o item seguinte, a respeito de DevOps e das disposições constantes da NBR ISO/IEC 27002.

Situação hipotética: Um órgão contratou uma solução de TI para desenvolvimento de software por meio de pregão eletrônico. A auditoria externa invalidou a licitação com o argumento de que a modalidade pregão não pode ser utilizada para soluções de TI. Assertiva: Nessa situação hipotética, a auditoria externa agiu à luz dos normativos vigentes para aquisições públicas.

A respeito de componentes de um computador, julgue o item a seguir.

BIOS é um programa previamente gravado em memória que, ao ser executado quando o computador é ligado, permite que ele tenha capacidade de funcionamento e que seus recursos possam acessar os componentes de hardware.

Acerca de periféricos de computadores e impressoras, julgue o próximo item.

As impressoras matriciais podem ser utilizadas para impressão em formulários contínuos com duas vias, sendo a impressão composta por uma ou mais linhas verticais com agulhas.

Acerca dos ambientes de servidores Windows e Linux, julgue o próximo item.

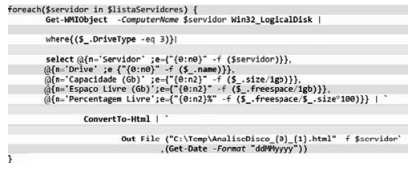

No Windows, o código em PowerShell mostrado a seguir permite determinar o valor do espaço disponível nos discos e armazenar esse valor em um documento criado no disco local, na pasta Temp, com nome formado pelo nome da máquina seguido do dia de registro da informação.

Acerca de topologias e equipamentos de rede, julgue o item seguinte.

Com a finalidade de interligar duas ou mais redes de dados diferentes, podem-se utilizar roteadores ou switches conhecidos como layer 3 ou camada 3.

A respeito dos protocolos de transporte e de roteamento, julgue o item a seguir.

Uma das funções do DNS é resolver nomes para endereços IP e utilizar o UDP, que é um protocolo orientado à conexão, isto é, tem controle do estado das conexões.

Acerca de armazenamento de dados, julgue o item seguinte.

Na replicação síncrona, os dados são gravados nos locais primário e secundário, de forma quase instantânea, ao passo que, na replicação assíncrona, pode haver um atraso maior entre a gravação nesses dois locais.

Julgue o próximo item, a respeito de RAID e desduplicação.

Em RAID 5, a paridade dos dados é distribuída por todos os discos, enquanto, em RAID 4, é gravada em um disco dedicado.

Acerca de banco de dados, julgue o item que se segue.

A diferença entre materialized view e view comum em um banco de dados é o fato de que a primeira é armazenada em cache como uma tabela física, enquanto a segunda existe apenas virtualmente.

Julgue o próximo item, relativos à configuração do servidor web.

No Apache,

Julgue os itens a seguir, acerca de arquiteturas de integração e web services.

Em sistemas de acoplamento baixo, a alteração das funcionalidades do código e sua integração com outros sistemas têm alta complexidade e custo computacional elevado.

A respeito das técnicas e características de ataques de rede, julgue o item que se segue.

Spoofing é uma técnica que permite ocultar a origem do endereço IP, sendo utilizada em qualquer protocolo da camada de aplicação, mas não na camada de enlace da rede.

A respeito dos conceitos de criptografia, julgue o item a seguir.

RSA e AES são algoritmos dos tipos assimétrico e simétrico, respectivamente, e que podem ser utilizados em conjunto com o TLS.

Com relação a assinatura e certificação digital, julgue o próximo item.

Por padrão, um certificado digital contém a chave privada do emissor do certificado; a chave pública é sempre acessada para fins de comprovação da chave privada.

Acerca do software Veritas NetBackup, julgue o item subsecutivo.

O NetBackup 8.0 suporta vários níveis de retenção: ao administrador cabe configurar o nível de retenção de um becape entre 0 e 100.