A respeito de artefatos maliciosos, julgue os itens que se seguem.

O instalador do ransomware WannaCry executa dois componentes: o primeiro usa o exploit EternalBlue para explorar uma vulnerabilidade do RDP (remote desktop protocol) do Windows e propagar o malware; o segundo é um componente de criptografia.

Acerca de testes de penetração, julgue os itens seguintes

Tcpdump é um aplicativo que recupera o conteúdo dos pacotes em uma interface de rede e permite, entre outras ações, o armazenamento dos dados do pacote em arquivo para análise posterior e a interrupção da comunicação entre emissor e receptor por meio de envio de kill (-k).

Devido ao baixo custo, o fuzzing é bastante utilizado pelas empresas de segurança e hackers, para testar aplicações web e listar suas vulnerabilidades. A esse respeito, julgue os itens a seguir.

Na técnica conhecida como fuzzy white-box, a equipe de teste possui acesso ao código fonte da aplicação no servidor local e consegue executar os testes fuzzing por meio de algoritmos com casos de teste gerando resultado mais rápido e preciso para o gestor.

Os itens a seguir apresentam uma situação hipotética seguida de uma assertiva a ser julgada a respeito de identificação de vulnerabilidades por inspeção de código.

A arquitetura dos sistemas de uma organização utiliza uma mesma base de dados, ou seja, todos os sistemas acessam e gravam no mesmo banco de dados. Nessa arquitetura, todos os dados de acesso, como login e senha, estão armazenados em um arquivo .txt de configuração padrão no repositório central. Nessa situação, visando diminuir a fragilidade da arquitetura, é indicado que todos os sistemas tenham um dataSource específico de acesso aos seus dados.

No que se refere à vulnerabilidade em navegadores web, julgue os seguintes itens.

Situação hipotética: Após a instalação de um plugin do navegador, um usuário, ao tentar acessar sua conta bancária online, verificou que a URL do banco tinha sido modificada e o acesso estava sendo direcionado para outro domínio; verificou também que arquivos do sistema Windows tinham sido modificados. Assertiva: Essa situação ilustra um problema que pode ser resolvido alterando-se a segurança do navegador para máxima, sem a necessidade de atualização do antivírus.

Julgue os itens a seguir, em relação à vulnerabilidade dos dispositivos móveis ou navegadores web usados para acessar a Internet.

Por meio de um keylogger inserido em uma app maliciosa instalada no dispositivo móvel, é possível a captura das teclas digitadas pelo usuário quando da utilização de navegadores web.

Com relação a criptografia simétrica e assimétrica e a ataques a sistemas de criptografia, julgue os itens a seguir.

Para se conseguir sucesso em ataques por força bruta, em média, um terço de todas as chaves possíveis precisa ser experimentada.

Em relação a sistemas ICS/SCADA, julgue os itens a seguir.

O emprego de protocolos é um fator positivo em relação à segurança de sistemas SCADA, já que, embora proprietários, eles são de conhecimento público e, portanto, amplamente avaliados quanto à segurança.

Acerca de inteligência cibernética, julgue os itens a seguir.

O registro e a análise de conjuntos de dados referentes a eventos de segurança da informação são úteis para a identificação de anomalias; esse tipo de recurso pode ser provido com uma solução de big data.

A respeito de Internet das coisas (IoT), julgue os itens que se seguem.

Em uma residência, caracteriza uma solução de IoT a instalação de um detector de fumaças capaz de gerar alertas em caso de fumaça e ser acionado, a partir de um smartphone, para iniciar um mecanismo de reação.

Julgue os itens a seguir, a respeito de endereçamento, modelo OSI e WPA2.

A camada física do modelo OSI, apesar de não impedir que um transmissor rápido envie uma quantidade excessiva de dados a um receptor lento, tem a função de transformar um canal de transmissão bruta em uma linha que pareça livre de erros de transmissão não detectados para a camada de enlace.

Um IDS (Intrusion Detection System) pode ser usado para detectar varreduras de porta e de pilha TCP, além de ataques de DoS, de inundação de largura de banda, de worms e de vírus.

Com relação à análise de linha do tempo e à aquisição de dados em memória, julgue os seguintes itens.

A análise de linha do tempo de eventos de interesse forense requer a existência sistematizada de registros de logs dos sistemas periciados para ser realizada, sendo sua aplicação limitada à análise forense de sistemas corporativos que dispõem desses recursos.

Julgue os itens seguintes, a respeito da análise de artefatos maliciosos.

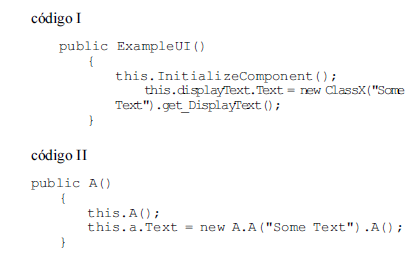

Tendo como referência os códigos I e II a seguir, é correto afirmar que, no código I, foi realizada obfuscação, ou ofuscação, que tem, entre outros objetivos, o de tornar o código mais difícil de ser lido mediante a utilização de técnicas como mudar nomes de variáveis.

Julgue os itens a seguir, relativos a injeção de código, engenharia reversa e exfiltração (ou desinfiltração) de dados.

Situação hipotética: Na coleta de informações de um sistema atacado pelo malware Y, observou-se que as chamadas às APIs do Windows estavam sendo redirecionadas para o software de monitoramento antes que o código da API fosse efetivamente chamado, criando informações sobre a sequência das operações do sistema executadas pela amostra de malware. Assertiva: Essa situação descreve um ataque do tipo API hooking, cuja característica é a garantia de que o comportamento do nível do sistema (que, em algum momento no tempo, deve usar uma chamada de API) não é ignorado, a menos que a chamada da API correspondente não seja conectada.