Um usuário do sistema operacional MS Windows 10 BR deseja capturar uma tela ativa usando uma tecla de atalho. Nesse caso, a tecla a ser digitada é:

Em suas versões atuais de 32 e 64 bits, em um notebook Intel com Windows 11 BR (x64), atualmente é de suma importância conhecer os recursos dos browsers e de softwares de correio eletrônico. Nesse contexto, tanto o Microsoft Edge como o Google Chrome possibilitam a navegação em sites na modalidade tela cheia, por meio do acionamento de uma tecla de função. No Mozilla Thunderbird, os e-mails que chegam da internet direcionados a um usuário são armazenados, por default, em uma caixa postal padrão.

A tecla de função e a caixa postal padrão são, respectivamente:

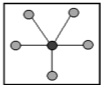

No que diz respeito à implementação das redes de computadores, atualmente é comum empregar uma topologia, ilustrada na figura a seguir:

Essa topologia apresenta um ponto de conexão central, normalmente ocupado por um concentrador, como um hub, um switch ou um roteador. Os dispositivos são normalmente conectados ao centro por meio de um cabo Ethernet de Par Trançado não blindado, conhecido pela sigla UTP. Como característica, uma rede implementada por essa topologia geralmente requer mais cabos, e uma falha em qualquer cabo de rede só irá impedir o acesso de apenas um computador e não da LAN inteira. No entanto, se houver uma falha no concentrador, nesse caso também cai a rede inteira. Nessa implementação, é utilizado um conector conhecido pela sigla RJ-45.

Nesse contexto, a denominação dessa topologia e a imagem que identifica o conector estão indicadas, respectivamente, na seguinte opção:

Um usuário de um computador com sistema operacional Linux precisa usar um comando para localizar outros comandos através de pesquisa por palavras-chave. O comando a ser utilizado é:

No contexto da segurança da informação, de redes, na internet e na nuvem, um determinado termo representa um processo que consiste em criar uma cópia de segurança de dados, configurações ou aplicativos de um dispositivo, como computadores, servidores e celulares, tendo por objetivo proteger os dados e permitir a sua recuperação em caso de perdas, como falhas no sistema, erros humanos, desastres naturais, roubos ou extravios. Paralelamente, outro termo pode ser um dispositivo de hardware ou software, sendo um sistema de segurança que controla o que entra e sai de uma rede ou dispositivo, permitindo ou bloqueando o tráfego de acordo com regras de segurança, representando um recurso que funciona como uma barreira entre a rede interna e a internet pública, permitindo o tráfego não

ameaçador e impedindo o tráfego perigoso. Esses dois termos são conhecidos, respectivamente, como:

Durante a criação de uma planilha em um dos softwares mais utilizados no Brasil, como o Excel do MSOffice, numa célula foi inserida uma fórmula que adiciona exclusivamente os números mostrados em A2 e em A7. Em seguida, foi inserida outra fórmula que determina a média aritmética entre todos os números mostrados em A2, A3, A4, A5, A6 e A7. Nessas condições, nas fórmulas =SOMA(...) e =MÉDIA(...), os argumentos a serem inseridos entre os parênteses são, respectivamente:

Um usuário do MS PowerPoint 2013 BR precisa ajustar o tamanho dos slides para o padrão 4:3. Para acessar essa função de forma direta, ele precisa acessar a aba: