O protocolo HTTPS faz uso de uma camada de encriptação SSL/TLS que permite a transferência de senhas, informações do cartão de crédito, entre outras, de uma forma segura pela Internet. Este protocolo é composto por diversas fases, que incluem o acerto de diversos detalhes da comunicação entre o cliente e o servidor, antes do envio da mensagem propriamente dita.

Com relação ao protocolo HTTPS, analise as afirmativas a seguir.

I. Na fase inicial do protocolo, o servidor utiliza certificados digitais, normalmente assinados por uma Autoridade Certificadora (AC), para provar a sua identidade ao cliente.

II. Na fase inicial do protocolo, o cliente gera uma chave pública aleatoriamente e utiliza a chave privada do servidor para enviá-la de forma segura para o servidor.

III. Depois da fase inicial, os dados das mensagens trocadas entre o cliente e o servidor são encriptadas utilizando um algoritmo simétrico acertado na fase inicial do protocolo.

Está correto o que se afirma em

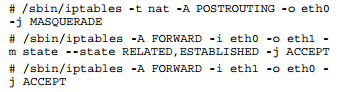

O comando iptables pode ser utilizado para a configuração de um firewall de um servidor Linux, melhorando a segurança contra ataques e também realizando funções de NAT no protocolo IPv4, com as mais diversas finalidades. Analise os comandos iptables a seguir.

Esses comandos permitem que

O certificado digital funciona como se fosse uma identidade digital, permitindo a identificação segura e inequívoca do autor de uma mensagem ou transação feita em meios eletrônicos.

Com relação aos certificados digitais, assinale V para a afirmativa verdadeira e F para a falsa.

( ) O Certificado A1 é gerado em software, e tem a validade de apenas 1 ano, quando é necessário a sua renovação.

( ) O Certificado A3 é baseado em hardware, com uso de token (USB) ou de cartão inteligente, com validade de até três anos.

( ) A Infraestrutura de Chaves Públicas Brasileira (ICP-Brasil) utiliza um esquema de encriptação baseado em chaves simétricas.

( ) A validade de um certificado digital pode ser conferida por meio de uma consulta à Autoridade Certificadora usando o Online Certificate Status Protocol (OCSP).

As afirmativas são, respectivamente,

A segurança em redes de computadores é um requisito fundamental para o funcionamento adequado de qualquer sistema computacional. Neste sentido, em relação aos tipos de ataques e técnicas de prevenção utilizadas em redes de computadores, analise as afirmativas a seguir.

I. SYN cache e SYN cookies são técnicas que podem ser empregadas no servidor para evitar ataques do tipo inundação de SYN.

II. O uso de pacotes do tipo ICMP Echo Request para um endereço de broadcast de uma rede, com o objetivo de causar negação de serviço, é um dos tipos de ataque de amplificação.

III. O ataque de inundação por UDP é normalmente associado à falsificação do endereço de origem IP para tornar mais difícil a sua detecção e prevenção.

Está correto o que se afirma em

O perímetro de segurança é formado por componentes que visam a proteger a rede interna de ações maliciosas de entidades hostis. O componente capaz de identificar o tráfego de ataques maliciosos através de métodos de análise de tráfego por assinatura ou anomalia é o

O uso da encriptação é fundamental para manter a segurança das comunicações e transações comerciais na internet. Sobre os algoritmos de encriptação, analise as afirmativas a seguir.

I. O algoritmo RC4 é um algoritmo simétrico de criptografia utilizado nos protocolos Secure Socket Layers (SSL) (para proteger o tráfego Internet) e WEP (para a segurança de redes sem fios).

II. O algoritmo AES é um algoritmo simétrico de criptografia com várias aplicações na internet e na proteção de direitos autorais (DRM) que emprega atualmente chaves com pelo menos 2048 bits.

III. O algoritmo RSA é um algoritmo simétrico de criptografia projetado para ter implementações eficientes tanto em hardware como em software, sendo utilizado atualmente com chaves entre 128 e 256 bits.

Está correto o que se afirma em

Uma autoridade certificadora deve emitir, expedir, distribuir, revogar e gerenciar certificados digitais. Dentre as informações presentes no certificado do servidor S, emitido pela autoridade certificadora AC, temos o número de série, o período de validade do certificado e a

O reconhecimento biométrico consiste em reconhecer um indivíduo com base nas suas características físicas ou comportamentais.

A técnica adotada pelo sistema de identificação biométrico que implica em detectar e comparar a posição das minúcias (minutiae), também conhecida como características de Galton, é utilizada no reconhecimento da