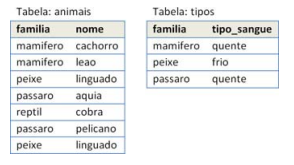

Observe as tabelas a seguir:

Assinale a opção que indica o número de linhas retornadas pela consulta SQL a seguir.

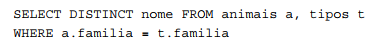

Considere a querystring apresentada a seguir criada em um servlet Java:

Assinale a opção que contém o código Java que codifica a querystring para esse formato.

Há muitas situações em que é benéfico criar programas que sejam imunes à reversão de código, ou pelo menos, em que esta reversão seja dificultada.

Com relação às técnicas antirreversão, analise as afirmativas a seguir.

I. A penalidade mais significativa para a maioria das técnicas antirreversão de código é um aumento no tempo de execução dos programas.

II. O uso de compressão de código impossibilita o uso de análise dinâmica na engenharia reversa.

III. A encriptação de código é uma das técnicas antirreversão que podem ser aplicadas na criação do código executável.

Está correto o que se afirma em

Considere um autômato não determinístico NFA = (ܳ Q, Σ,

α, F ) , onde ܳQ =

α, F ) , onde ܳQ =

representa os estados, Σ = {0,1} é o alfabeto,

representa os estados, Σ = {0,1} é o alfabeto,  é a função de transição, ܽα é o estado inicial e F =

é a função de transição, ܽα é o estado inicial e F =  os estados de aceitação, representados pelo diagrama a seguir

os estados de aceitação, representados pelo diagrama a seguir

A linguagem desse autômato pode ser descrita como

Um programador de um sistema com autenticação de usuário, descontente com a empresa que trabalha, incluiu no código uma forma de passar por cima da autenticação convencional documentada, autenticando usuário e senha de forma programática (dentro do próprio código). Dessa forma, o programador criou um

Essa questão utiliza a seguinte convenção nas opções de resposta:

nome em português (nome em inglês)

Um navegador web, para executar um código Javascript, utiliza um

Uma das aplicações da engenharia reversa de software é auditar um programa para avaliar sua segurança, identificando suas possíveis vulnerabilidades.

Relacione as técnicas e ferramentas relativas à engenharia reversa com suas respectivas definições.

1.Descompilador

2.Desmontador

3.Depurador

4.Ofuscador de Código

( ) Programa que converte um programa em código de máquina para linguagem de montagem.

( ) Programa utilizado para obter o código fonte de um programa a partir de seu código executável.

( ) Programa para reduzir a legibilidade de um programa de forma automatizada.

( ) Programa para analisar o comportamento de um programa em linguagem de máquina.

Assinale a opção que mostra a relação correta, de cima para baixo.

O modo de operação de cifra de bloco da criptografia simétrica, no qual o bloco de texto claro atual é usado diretamente na entrada do algoritmo e criptografado com a mesma chave, de tal forma que, como consequência disso, sempre produz blocos de texto cifrado iguais para blocos de texto claro iguais, é o