Considere que o Git foi configurado com sucesso, em condições ideais, em ambiente Linux. Depois, o usuário, a partir de seu projeto, em sua máquina local, digitou o seguinte comando: >> git branch. O resultado apresentado foi o nome do primeiro branch criado automaticamente pelo Git:

Para evitar os efeitos indesejáveis de ataques SQL Injection em aplicações web, uma recomendação correta de programação segura é

Considere o texto abaixo, adaptado da Lei Geral de Proteção de Dados (LGPD).

“Os agentes de tratamento de dados, em razão das infrações cometidas às normas previstas nesta Lei, ficam sujeitos às sanções administrativas aplicáveis pela autoridade nacional, dentre elas, multa simples sobre o faturamento da pessoa jurídica de direito privado, grupo ou conglomerado no Brasil no seu último exercício, excluídos os tributos, limitada, no total, a um determinado valor em reais por infração.” (grifos nossos).

O percentual de multa simples e o valor em reais por infração, referidos no texto, são, correta e respectivamente, de até

Considerando as características de uma arquitetura de objetos distribuídos,

Quanto à tecnologia de Blockchain pública, considere:

I. As transações são colocadas em blocos conjuntos em uma cadeia reversível.

II. Qualquer participante pode alterar uma transação depois de seu registro no livro-razão compartilhado.

III. Todos os participantes da rede têm acesso ao livro-razão distribuído e ao seu registro imutável de transações.

Está correto o que se afirma APENAS em

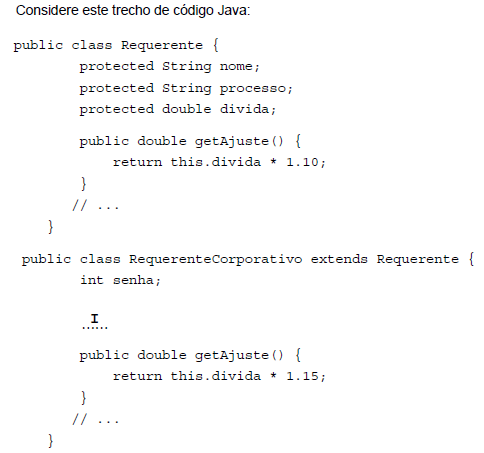

Com base no código Java e nos conceitos de orientação a objetos, é correto afirmar:

Para colocar a cor de fundo vermelha apenas dos campos (inputs) do tipo text de um formulário, utiliza-se a instrução CSS

Com relação ao plano de backup, a Norma ABNT NBR ISO/IEC 27002:2013 recomenda

Um Analista foi designado para contar Pontos de Função – PF de um sistema em sua organização. A política de contagem organizacional determina que se use o fator de ajuste após a contagem bruta – PFB, conforme proposição original de contagem de PF, que considera 14 características para determinar o nível de influência para o cálculo do ajuste. O resultado da contagem bruta é 256 e o somatório do nível de influência é 46.

Considerando que a aplicação da fórmula pode variar a quantidade de PFB em mais ou em menos 35% após a aplicação da fórmula a quantidade de pontos de função resultante será

Considere o seguinte:

I. Técnica que consiste em inspecionar os dados trafegados em redes de computadores, por meio do uso de programas específicos.

II. Técnica que consiste em alterar campos do cabeçalho de um e-mail, de forma a aparentar que ele foi enviado de uma determinada origem quando, na verdade, foi enviado de outra.

III. Técnica que consiste em adivinhar, por tentativa e erro, um nome de usuário e senha e, assim, executar processos e acessar sites, computadores e serviços em nome e com os mesmos privilégios deste usuário.

Aplicadas em segurança e monitoramento de ameaças em redes de computadores, essas técnicas (I, II e III) são, correta e respectivamente, correspondentes a

Considere duas ferramentas 1 e 2 que permitem a criação de workflows e criam, testam, publicam, fazem o release e implantam código automaticamente.

– Similaridades entre as ferramentas 1 e 2 para a configuração de workflow: os arquivos são escritos em YAML e armazenados no repositório; workflows incluem um ou mais jobs; jobs incluem um ou mais passos ou comandos individuais; passos ou atividades podem ser reutilizados ou compartilhados com a comunidade.

– Diferenças principais ao se fazer a migração da ferramenta 1 para a ferramenta 2: o paralelismo de teste automático da ferramenta 1 agrupa automaticamente os testes de acordo com as regras especificadas pelo usuário ou informações históricas de tempo e essa funcionalidade não está incorporada na ferramenta 2.

– Ao fazer a migração de workflows: a ferramenta 1 define workflows no arquivo config.yml, que permite configurar mais de um workflow. A ferramenta 2 requer um arquivo de workflow para cada workflow e será necessário criar um novo arquivo de workflow para cada workflow configurado em config.yml.

Pelas características apresentadas, as ferramentas 1 e 2 correspondem, correta e respectivamente, a

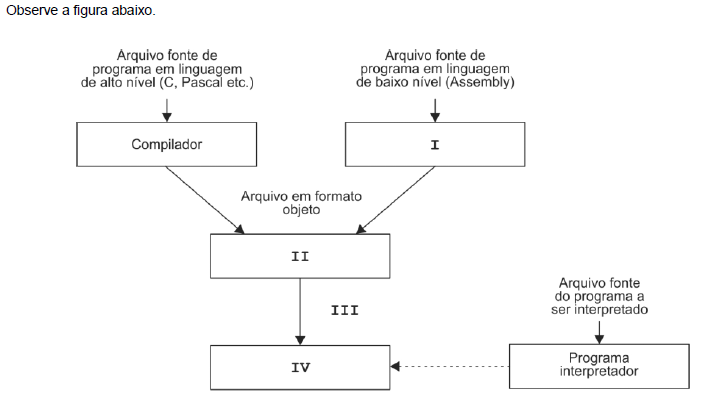

Acerca dos aplicativos e arquivos envolvidos no processo de execução de programas:

Para implementar aplicações que possuem as características de Progressive Web Applications (PWAs) os desenvolvedores usam principalmente duas tecnologias disponíveis na maioria dos navegadores modernos. Uma delas é composta pelos service workers, utilizados para habilitar o processamento em segundo plano. A outra é utilizada para tornar o aplicativo web instalável, conhecida como