Uma Analista de Suporte de Infraestrutura de TI, estando em uma máquina Windows com Hyper-V em condições ideais, realizou esta sequência:

- Abriu o prompt de comando como administrador e executou:

BCDEDIT /COPY {DEFAULT} /D “Windows WMware” - Em seguida definiu que essa inicialização não teria o HyperVisor habilitado, com o comando:

BCDEDIT /SET {090f7b89-a53a-11e6-b560-415645000030} HYPERVISORLAUNCHTYPE OFF - Depois executou o comando BCDEDIT /ENUM para enumerar os boots

- Para finalizar reiniciou a máquina e selecionou o boot sem o HyperVisor para instalar e usar o VMWare Player.

O que motivou a Analista a realizar essas ações foi executar

Uma Analista da SANASA precisa de uma solução que permita: instalação e desinstalação remota de software; bloqueio e limpeza remota de dados total ou parcial; detecção de jailbreak; encriptação, autenticação e localização dos dispositivos; monitoramento end-to-end e detecção automática de problemas; transferência de arquivos; controle de custos dos serviços de telecomunicações (voz, dados, acesso a serviços on-line); controle de SLAs; controle das aplicações instaladas pelos funcionários e diferenciação entre aplicações corporativas mandatórias e aplicações dos funcionários; dentre outras. A solução que ela procura é:

No formato de mensagem DHCP existem, dentre outros, campos para o registro do

No âmbito da comunicação de dados, a camada I é responsável pela transmissão de frames entre dois nós adjacentes conectados por um link − comunicação nó a nó (node-to-node). A camada II é responsável pelo roteamento de datagramas entre dois hosts - comunicação host-to-host. A comunicação na Internet não é definida apenas como uma troca de dados entre dois nós ou entre dois hosts. Ela realmente ocorre entre dois processos ou programas aplicativos. A camada III é responsável por essa comunicação de um processo para outro.

Funcionalmente, as camadas I, II e III são, respectivamente,

Um intruso, com o objetivo de desativar o destino dos dados ao invés de roubá-los, entrou em centenas de computadores em diversos lugares do mundo e depois comandou todos esses computadores para realizarem um ataque ao mesmo alvo ao mesmo tempo. Essa estratégia tem um grande poder de fogo e reduz a chance de detecção, pois os pacotes vêm de inúmeras máquinas pertencentes a usuários insuspeitos. Um ataque desse tipo é chamado de

Além de ser usado para verificar transações com criptomoedas, como Bitcoin, a função hash é usada em assinaturas digitais, para

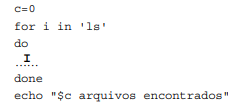

Considerando o uso do Linux Ubuntu, é possível criar um shell script com objetivo de encadear comandos para realizar tarefas. Considere o trecho de shell script abaixo, criado em um diretório que contém arquivos.

Para mostrar o número de arquivos encontrados após a compilação e execução a lacuna I deve ser preenchida por

As redes IP utilizam o protocolo de roteamento OSPF − Open Shortest Path First, que

Um Analista de Suporte de Infraestrutura de TI, ao analisar a família de dispositivos do tipo tape drive LTO de um certo fabricante, verificou que o único com características técnicas corretas é a fita:

Um Computer Security Incident Response Team − CSIRT é uma organização responsável por receber, analisar e responder notificações e atividades relacionadas a incidentes de segurança. Os CSIRTs possuem diferentes tamanhos e características e servem a comunidades diversas. Um CSIRT categorizado como

Para garantir privacidade e outras medidas de segurança para uma organização, a VPN usa

Sobre as características do protocolo de gerenciamento de rede SNMP e funcionalidades a ele associadas, um Analista de TI recebeu as seguintes perguntas:

- Em qual camada ele funciona?

- Qual protocolo define as regras de atribuição de nomes a objetos, estabelece tipos de objeto (inclusive sua abrangência e comprimento) e mostra como codificar objetos e valores?

- Qual protocolo cria um conjunto de objetos definidos para cada entidade de forma similar a um banco de dados (principalmente metadados em um banco de dados, nomes e tipos sem valores)?

As respostas corretas são, respectivamente,

Considere as características abaixo.

− Representação de bits. Os dados nessa camada são formados por um fluxo de bits (sequência de 0s ou 1s) sem nenhuma interpretação. Para serem transmitidos, os bits devem ser codificados em sinais − elétricos ou ópticos. Essa camada é que define o tipo de codificação (como os 0s e 1s são convertidos em sinais).

− Taxa de dados − o número de bits enviados a cada segundo − também é definida nessa camada. Em outras palavras, ela é que estabelece a duração de um bit, que é o tempo que ele perdura.

− Modo de transmissão. Essa camada também define o sentido das transmissões entre os dois dispositivos: simplex, halfduplex ou full-duplex.

No modelo de referência OSI essas características pertencem à camada

Uma Analista de TI está desenvolvendo um scanner de rede em Python e, para importar um recurso referente para manipulação de pacotes de rede, utilizou no programa a linha

A partir da máscara de subrede 255.255.255.224 de um endereço IPv4 Classe C é possível descobrir o número máximo de subredes que podem ser criadas. Para saber o número máximo de hosts úteis que podem ser utilizados em cada subrede utilizase o cálculo