Solicitou-se a um Técnico de Informática indicar características importantes de um hardware para um desktop topo de linha a ser montado. O Técnico afirmou, corretamente, que

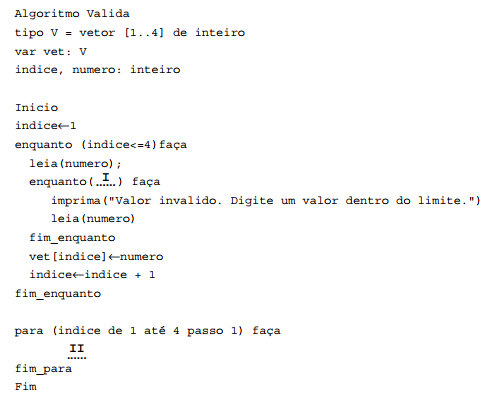

Considere o seguinte algoritmo em pseudocódigo:

Para que o algoritmo acima leia quatro valores de anos de 1900 até 2017 e os apresente na tela, a lacuna

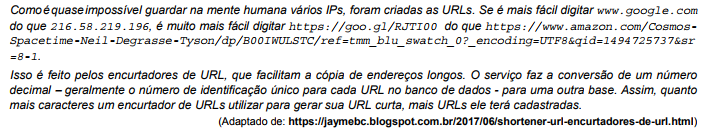

Considere o texto abaixo.

A outra base a qual o texto se refere é a base

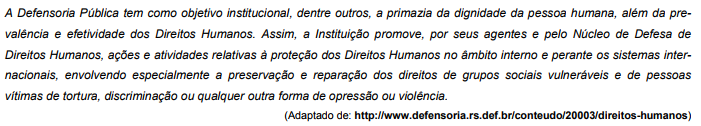

Considere o texto abaixo editado no LibreOffice Writer versão 5.2.7.2 em português.

Para fazer a contagem do número de caracteres do referido texto, um Técnico deve marcá-lo e utilizar a função Contagem de palavras que fica no menu

Considere que um incidente foi identificado e registrado pela equipe de Técnicos que realizam o atendimento de primeiro nível da Central de Serviços. Seguindo o fluxo de atividades do ciclo de vida do incidente, após o diagnóstico, um Técnico não conseguiu aplicar uma Solução de Contorno ou Resolução. De acordo com a ITIL v3 edição 2011, o incidente deve ser

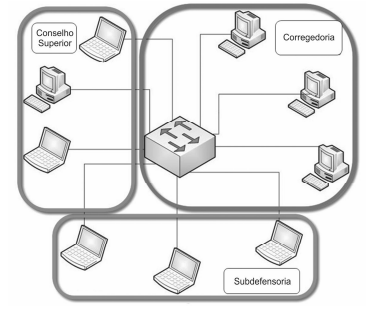

Considere, por hipótese, que a Defensoria Pública possua diversos setores conectados a uma rede local interna e teve um crescimento acelerado que impossibilitou um projeto ordenado de expansão da rede. Os funcionários de cada setor encontram-se dispersos pelos andares da sede. É necessário organizar um domínio para cada setor da Defensoria. Um Técnico sugeriu a configuração apresentada na figura abaixo.

Nesta configuração sugerida pelo Técnico, a rede interna da Defensoria é

Em uma empresa há uma LAN subdividida em muitas VLANs, que, por sua vez, encontram-se configuradas em subredes distintas. Deseja-se utilizar um único equipamento no core desta rede para prover roteamento inter-VLANs entre estas subredes. Uma solução simples, rápida e eficiente é a utilização de um

Um usuário de um computador com o sistema Linux CentOS 7 recentemente instalado com configuração mínima, digitou o comando #ifconfig e recebeu a notificação -bash: ifconfig: commandnotfound.

Para resolver o problema, um Técnico deve instalar um pacote que implementa o ifconfig usando o comando

Ao participar de um seminário de segurança cibernética, um Técnico ficou ciente que a indústria de segurança está trabalhando na popularização dos filtros de tráfego para aplicações em nuvem, incluindo serviços de segurança para aplicações web no modelo SaaS, com uma oferta cada vez mais variada e de custo acessível. Estes dispositivos são posicionados em situações estratégicas das redes locais e da nuvem, sendo capazes de detectar pequenas ou grandes anomalias, em relação ao padrão de tráfego, e disparar mecanismos de alerta, proteção ou destravamento de ataques. Um especialista em segurança afirmou que grandes empresas exploradoras da nuvem, como Amazon, Cisco, IBM e provedores de infraestrutura de nuvens públicas ou híbridas de todos os portes estão ajudando a disseminar a adoção deste tipo de dispositivo como forma de mitigação dos riscos nesse ambiente.

O dispositivo mencionado é o

Considere as etapas abaixo.

1.O cliente envia um SYN para o servidor.

2.O servidor responde com um SYN-ACK ao cliente.

3.O cliente envia um ACK de volta ao servidor.

Embora estejam simplificadas, estas etapas fazem parte do estabelecimento de uma conexão entre cliente e servidor, usando um processo conhecido como three-way handshake, por meio do protocolo

Considere que na rotina de um dia de trabalho, solicitou-se a um Técnico de Informática realizar as seguintes atividades:

1.ativar o firewall de um computador com o sistema operacional Windows 7, em português.

2.abrir uma porta no firewall do servidor para um programa instalado, com o sistema operacional Windows Server 2012, em português.

Em condições ideais, o Técnico, para realizar a atividade

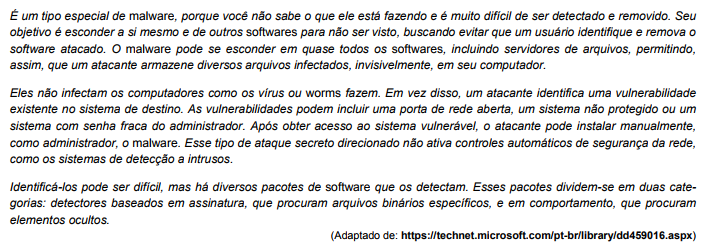

Considere o texto abaixo publicado pela Microsoft.

O texto refere-se ao malware

REST é frequentemente aplicado à web services para acessar serviços na web. Uma das características do REST é que

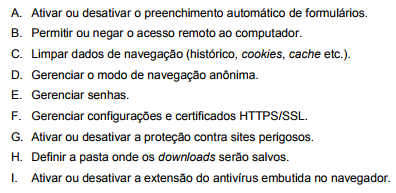

Um Técnico que utiliza o Google Chrome deseja escolher configurações para melhorar sua experiência de navegação usando serviços da web, como as listadas abaixo.

Para isso, clicou na ferramenta Personalizar e controlar o Google Chrome, na opção Configurações e, na parte inferior da página, clicou em Avançado. A partir disto, estarão disponíveis as opções para o Técnico realizar o que está descrito em

Considerando os principais processadores do mercado, um Técnico de Informática afirma, corretamente, que