Dentre as informações apresentadas na tela estão:

O Analista concluiu, corretamente, que

Uma Analista de Segurança da Informação da Defensoria Pública foi solicitada a fazer um comparativo entre as soluções de virtualização WMware e Hyper-V. A Analista afirmou, corretamente, que

Uma das informações apresentadas na tela referia-se ao adaptador de túnel ISATAP. O Analista digitou o comando

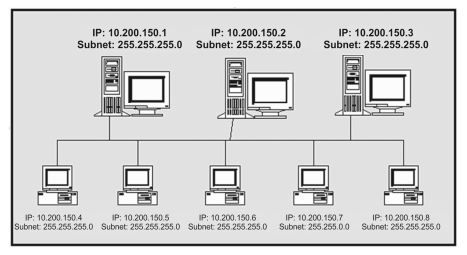

Considere a rede local baseada em TCP/IP da figura abaixo.

Nesta rede,

Especialistas verificaram que os vetores mais utilizados para distribuição do WannaCry são e-mails e arquivos PDF, como outros malwares. Mas a novidade é a sua grande capacidade de propagação. A partir do momento em que um computador é afetado, esse malware consegue se propagar lateralmente utilizando a vulnerabilidade Unauthenticated Remote-Code-Execution − RCE, também conhecida também pelo codinome EternalBlue, de um protocolo bem conhecido no Windows e no Windows Server. Um dos métodos de defesa contra esse ransomware, sugerido por muitos profissionais de TI, é a desativação deste protocolo vulnerável, denominado

Wi-Fi é um tipo de rede local que possui dois modos básicos de operação:

I. Normalmente o mais encontrado, utiliza um dispositivo concentrador de acesso.

II. Permite que um pequeno grupo de máquinas se comunique diretamente, sem a necessidade de um concentrador de acesso.

As redes Wi-Fi

Considere o cenário abaixo.

− Os usuários pedem autorização para utilizar a rede sem fio.

− O roteador sem fio recebe o pedido e transfere-o para o servidor RADIUS.

− O servidor RADIUS recebe o pedido e processa a informação.

− O servidor RADIUS envia o resultado de volta para o roteador sem fio.

− O roteador sem fio permitirá ou negará o usuário com base nos resultados que o servidor RADIUS envia de volta.

Nesse cenário deve ser usado um roteador que suporte

Um cibercriminoso utilizou um tipo de ataque para enviar muitos pacotes SYN para o servidor e ignorar os pacotes SYN + ACK retornados, fazendo com que o servidor usasse boa parte de seus recursos para aguardar os pacotes ACK esperados. Isso sobrecarregou o servidor que não pôde estabelecer novas conexões tornando-o indisponível para os seus usuários. O servidor sofreu um ataque

O Transport Layer Security − TLS tem como principal objetivo garantir a privacidade e a integridade dos dados na comunicação entre duas aplicações. Utiliza um protocolo específico para autenticação e troca de chaves necessárias para estabelecer ou retomar sessões seguras. Ao estabelecer uma sessão segura, este protocolo gerencia a negociação do conjunto de cifras que será utilizado, a autenticação do servidor e a troca de informações de chave da sessão. Trata-se do