A respeito de inteligência de ameaças em fontes abertas (OSINT), julgue os itens a seguir.

Informações obtidas por meio de OSINT são menos confiáveis e menos precisas que aquelas obtidas usando-se disciplinas de inteligência tradicionais.

O requisito II é uma descrição do teste de penetração do tipo white-box, que é normalmente considerado uma simulação de ataque por fonte interna e(ou) usuário privilegiado.

Acerca de testes de penetração, julgue os itens seguintes

Na situação apresentada na figura a seguir, de acordo com o OSSTMM (The Open Source Security Testing Methodology Manual), seria correto classificar o teste de penetração como um teste do tipo tandem, mas não como um teste double blind, haja vista que, na técnica tandem, o alvo não recebe notificação prévia referente ao alcance da auditoria, aos canais testados e aos vetores de teste.

Considerando o acesso a um sítio de uma empresa, desenvolvido em arquitetura Web/PHP, julgue os itens a seguir, a respeito de segurança de aplicações web.

Situação hipotética: Um empregado da empresa que deveria ter acesso apenas a seu contracheque, ao inspecionar o código, observou que é possível alterar os seus dados GET de busca e acessar o contracheque de outro empregado, do qual conhece o user, que é o filtro do sistema. Assertiva: Essa situação ilustra um problema de cross-site scripting (XSS), que pode ser resolvido alterando-se o método do formulário para post.

Acerca de criptografia e segurança em computadores, julgue os próximos itens.

Um dos objetivos da segurança em computadores é a manutenção da privacidade, que garante que as ações de uma entidade sejam associadas exclusivamente a ela.

Acerca do desenvolvimento seguro de software, julgue os itens seguintes.

No caso em que contas-padrão não são alteradas em razão de o console de administração do servidor de aplicação ter sido instalado automaticamente e não ter sido removido, recomenda-se utilizar um processo de hardening recorrente ou desenvolver arquitetura de aplicação que separe os componentes.

A respeito de inteligência de ameaças em fontes abertas (OSINT), julgue os itens a seguir.

OSINT é potencialmente uma fonte de informação rápida e economicamente viável, e a informação e a inteligência derivadas de OSINT podem ser potencialmente compartilhadas.

Em relação a sistemas ICS/SCADA, julgue os itens a seguir.

Em sistemas SCADA, o uso de comunicação por meio de satélite tem aumentado como resposta a fatores de segurança.

Acerca do desenvolvimento seguro de software, julgue os itens seguintes.

A fim de mitigar riscos à segurança computacional, as infraestruturas críticas devem ser protegidas por meio de um processo de desenvolvimento em que a arquitetura, o design e a implementação do software resistam a ataques, para que se protejam o próprio software e as informações por ele processadas.

Acerca do desenvolvimento seguro de software, julgue os itens seguintes.

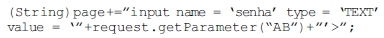

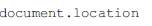

Situação hipotética: Ao realizar uma sessão em um navegador, um usuário enviou, para o sítio de um atacante, a seguinte requisição HTTP forjada, cujo parâmetro

Assertiva: A situação apresentada configura uma falha de XSS.

Julgue o seguinte item, a respeito dos princípios básicos de criptografia e segurança da informação.

Em um firewall, devem ser controlados não apenas os pacotes que entram em uma rede privada, mas também aqueles que saem da rede para a Internet.

Os itens a seguir apresentam uma situação hipotética seguida de uma assertiva a ser julgada a respeito de identificação de vulnerabilidades por inspeção de código.

Um arquivo de configuração é acessado por uma classe Java que guarda, em um objeto em memória, o acesso ao dataSource do banco de dados do servidor. Quando compilado, esse arquivo é criptografado. Nesse caso, para evitar alteração ou modificação do arquivo por terceiros, uma solução seria guardar o arquivo no repositório GIT, de forma privada.

Em relação a sistemas ICS/SCADA, julgue os itens a seguir.

Na configuração típica de um sistema ICS/SCADA, a utilização de um CLP exige a sua ligação a uma unidade terminal remota.

Acerca do desenvolvimento seguro de software, julgue os itens seguintes.

São exemplos de falhas de XSS (cross-site scripting) a injeção de SQL e o LDAP (lightweight directory access protocol), criado como alternativa ao DAP.

Acerca do desenvolvimento seguro de software, julgue os itens seguintes.

Aplicações web que não protegem informações sensíveis, tais como dados de cartões de crédito, recorrem à criptografia no armazenamento ou no trânsito dos dados e a precauções especiais quando as informações trafegam pelo navegador.