De acordo com o teorema CAP (consistência, disponibilidade e tolerância a partição), sistemas distribuídos

Governança de dados consiste em

Uma modalidade de processamento refere-se à capacidade de processar dados instantaneamente à medida que são recebidos, no menor tempo de resposta possível, sendo este um requisito imprescindível. Essa tecnologia é fundamental em diversos setores, como fi nanças, telecomunicações e marketing digital, nos quais a velocidade e a precisão das informações são cruciais. Esse tipo de processamento permite que as empresas tomem decisões rápidas e informadas, melhorando a efi ciência operacional e a experiência do cliente. Pelas características descritas, essa é uma modalidade de processamento conhecida como:

Espaços virtuais projetados para que um grupo de pessoas troque mensagens sobre um tópico específico, contrapondo ou concordando com opiniões, caracterizado pela baixa moderação e adequado para troca de mensagens em tempo real. Essa definição reflete o conceito de:

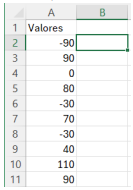

Analise a planilha Excel a seguir

Ao aplicar a fórmula =SOMASE(A2:A10;">70") na célula B2, o resultado obtido é

No editor de texto Microsoft Word 2019, a principal função do comando  é

é

PNG (Portable Network Graphics) versão 3 é um formato de dados utilizado em imagens que fornece uma alternativa ao uso dos arquivos GIF e TIFF. Considerando as especificações técnicas do PNG, avalie as alternativas a seguir.

I. É um formato de arquivo extensível para armazenamento sem perdas de informação, é portátil e bem compactado pode ser usado em imagens estáticas e raster animadas.

II. O formato suporta imagens de cores indexadas, escala de tons de cinza, truecolor e um canal alfa opcional. As profundidades de amostra variam de 1 a 32 bits.

III. Foi projetado para funcionar bem em aplicativos de visualização on-line, como a World Wide Web, por isso é totalmente transmissível e tem opção de exibição progressiva. PNG é robusto, fornecendo tanto verificação completa da integridade do arquivo quanto à detecção simples de erros comuns de transmissão.

Está correto o que se afirma em:

Acerca do sistema operacional Windows, de edição de textos e de segurança da informação, julgue os próximos itens.

Considere que, em certa organização, tenha ocorrido um ataque que criptografou, por meio de malware, os arquivos dos usuários gravados no servidor de arquivos instalado na rede local da organização. Considere, ainda, que, após o ataque, tenham sido enviadas informações aos gestores da organização, a fim de forçá-los a pagar o resgate para reaver o acesso aos arquivos. Nesse caso, a organização foi vítima de um ransomware, tipo de ataque cujo impacto pode ser reduzido por meio da implementação prévia de backups para a proteção de dados.

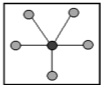

No que diz respeito à implementação das redes de computadores, atualmente é comum empregar uma topologia, ilustrada na figura a seguir:

Essa topologia apresenta um ponto de conexão central, normalmente ocupado por um concentrador, como um hub, um switch ou um roteador. Os dispositivos são normalmente conectados ao centro por meio de um cabo Ethernet de Par Trançado não blindado, conhecido pela sigla UTP. Como característica, uma rede implementada por essa topologia geralmente requer mais cabos, e uma falha em qualquer cabo de rede só irá impedir o acesso de apenas um computador e não da LAN inteira. No entanto, se houver uma falha no concentrador, nesse caso também cai a rede inteira. Nessa implementação, é utilizado um conector conhecido pela sigla RJ-45.

Nesse contexto, a denominação dessa topologia e a imagem que identifica o conector estão indicadas, respectivamente, na seguinte opção:

Um usuário de um computador com sistema operacional Linux precisa usar um comando para localizar outros comandos através de pesquisa por palavras-chave. O comando a ser utilizado é:

A respeito da edição de textos e apresentações nos ambientes Microsoft Office 365, julgue os itens a seguir.

No PowerPoint 365, para remover a transição de um slide específico, o usuário deve selecionar o slide desejado, acessar a guia Transições e escolher a opção Nenhuma.

Uma equipe de desenvolvimento está implementando uma solução de clusterização e balanceamento de carga para um sistema de microsserviços em uma empresa. Essa solução deve distribuir o tráfego de forma eficiente entre múltiplos contêineres e garantir alta disponibilidade.

Após avaliar o cenário descrito, um especialista dessa equipe optou por uma solução utilizando as tecnologias Docker Swarm e Nginx.

Nesse contexto, essas tecnologias, quando combinadas, têm as seguintes funções:

Na virtualização são identificados os conceitos de máquinas virtuais, redes virtualizadas e datastores. Relacione-os com suas respectivas descrições apresentadas a seguir.

I - Máquinas Virtuais (VMs)

II - Redes Virtualizadas

III - Datastores

P - Permitem a abstração de recursos físicos de armazenamento para disponibilizá-los como volumes lógicos gerenciáveis.

Q - Representam ambientes computacionais isolados que compartilham os recursos físicos de um host.

R - Facilitam a comunicação direta entre dispositivos físicos sem intermediários virtuais.

S - Criam interfaces de rede lógicas que replicam funcionalidades de redes físicas, possibilitando isolamento e segmentação.

As associações corretas são:

Um técnico bancário de suporte resolveu configurar a infraestrutura de um ambiente de produção utilizando o processo de Infraestrutura como Código (IaC). Ao estudar sobre o assunto, ele descobriu que há dois tipos de abordagem para IaC: a declarativa e a imperativa.

A respeito dessas abordagens, o técnico aprendeu que

O uso de compactadores de arquivos é uma prática comum para reduzir o tamanho de documentos e facilitar o armazenamento e a transferência de dados. Esses programas são capazes de comprimir múltiplos arquivos em um único arquivo compactado, facilitando o

gerenciamento e a movimentação de dados. Sobre os compactadores de arquivos, assinale a alternativa correta.