Assinale a alternativa que corresponde à definição do princípio da Autenticidade, relacionado à segurança da informação:

Suponha que uma entidade R (remetente) deseja enviar uma mensagem m para outra entidade D (destinatário) utilizando a internet. Para se comunicarem, R e D utilizam criptografia de chave pública. R+ e R- são as chaves pública e privada de R, respectivamente, e D+ e D- são as chaves pública e privada de D, respectivamente.

A partir dessa situação, avalie o que se afirma.

I - Se R utilizar D+ para criptografar m, então D poderá utilizar D- para decriptar m.

II - Se R utilizar R+ para criptografar m, então D poderá utilizar D- para decriptar m.

III - Se R utilizar R- para criptografar m, então D poderá utilizar R+ para decriptar m.

IV - Se R utilizar D- para criptografar m, então D poderá utilizar R+ para decriptar m.

Está correto apenas o que se afirma em

A segurança da informação compreende a proteção das informações, sistemas, recursos e demais ativos contra desastres, erros (intencionais ou não) e manipulação não autorizada, objetivando a redução da probabilidade e do impacto de incidentes de segurança.

A respeito dos conceitos e controles que estão ligados à segurança da informação qual conceito correto:

No que diz respeito ao programa de correio eletrônico MS Outlook 2016, aos conceitos de organização e de gerenciamento de arquivos e aos procedimentos de segurança da informação, julgue o item

As políticas e normas de segurança da informação são importantes para uma organização porque possibilitam que o negócio não seja prejudicado pelo mau uso da informação.

A Autoridade Certificadora (AC) emite certificados digitais com o objetivo de atestar a associação entre uma chave pública e uma entidade que pode ser uma pessoa física, pessoa jurídica, cliente de rede ou servidor de rede.

Quando um certificado é emitido para uma pessoa física, o certificado digital contém a assinatura digital apenas da(o)

O certificado digital, emitido por uma Autoridade Certificadora (AC), visa a prover uma identidade virtual que permite a identificação segura e inequívoca do ator de uma mensagem ou transação feita em meios eletrônicos.

Dentre as informações presentes no certificado digital, emitido por uma AC para um indivíduo, existe a

De acordo com a Cartilha de Segurança para Internet, em relação aos cuidados a serem tomados ao usar contas e senhas, analisar os itens abaixo:

I. Certificar-se de não estar sendo observado ao digitar as senhas.

II. É desnecessário certificar-se de fechar a sessão ao acessar sites que requeiram o uso de senhas.

III. Usar a mesma senha para todos os serviços que acessa.

Está(ão) CORRETO(S):

Julgue verdadeira ( V ) ou falsa ( F ) cada uma das afirmativas a seguir, sobre segurança da informação. I. Os sistemas biométricos podem requerer identificação por meio de diferentes características do corpo de uma pessoa, como os olhos, os dedos e a palma da mão. II. Dentre os principais pilares da segurança da informação, o principio da disponibilidade é a garantia de que a informação esteja disponível de forma oportuna. III. Um dos benefícios da criptografia assimétrica é a utilização de assinaturas digitais, que permitem ao destinatário verificar a autenticidade e a integridade da informação recebida. Além disso, uma assinatura digital não permite o repúdio, isto é, o emitente não pode alegar que não realizou a ação. A sequência correta é

Qual dos princípios básicos da segurança da informação garante que a informação estará acessível apenas para pessoas autorizadas?

Completando o conceito abaixo, marque a alternativa correta.

“_______________ consiste em sobrecarregar um sistema com uma quantidade excessiva de solicitações. Sobrecarregando-o, ele para de atender novos pedidos de solicitações, efetivando a ação do Atacante."

A transmissão de dados necessita de proteção e garantia de origem. Uma ferramenta que valida e dá proteção jurídica a um documento eletrônico é chamada:

Considerando que arquivos de computadores podem ser infectados por vírus ou serem portadores deles, marque a alternativa com o tipo de arquivo que NÃO pode ser infectado ou propagado por eles.

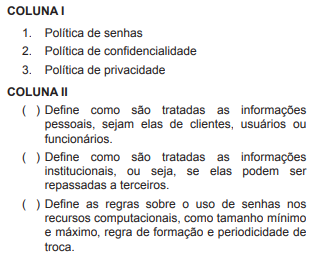

A política de segurança define os direitos e as responsabilidades de cada um em relação à segurança dos recursos computacionais que utiliza e as penalidades às quais está sujeito, caso não a cumpra. Conforme o  , a política de segurança pode conter outras políticas específicas.

, a política de segurança pode conter outras políticas específicas.

A esse respeito, numere a COLUNA II de acordo com a COLUNA I, fazendo a relação da política com o que ela define.

Assinale a sequência correta.

A política de uso aceitável normalmente faz parte da política de segurança da informação das organizações e é disponibilizada na página web ou no momento em que o funcionário passa a ter acesso aos recursos computacionais. Sendo assim, consiste em uma situação que geralmente não é considerada como de uso abusivo, ou seja, que não infringe a política de uso aceitável, o(a)