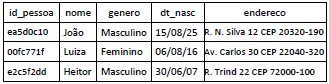

O banco de dados gerenciado por Paulo possui os dados a seguir.

Para atender a Lei Geral de Proteção de Dados Pessoais (LGPD), Paulo realizou um tratamento nos dados para perder a possibilidade de associação, direta ou indireta, a um indivíduo, e gerou a tabela abaixo

À luz da LGPD, o tratamento realizado por Paulo foi:

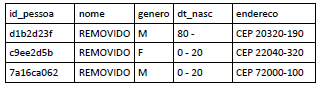

A Figura 5 abaixo apresenta uma placa de circuito de um dispositivo de armazenamento de computador. Na imagem são identificados alguns dos componentes que compõem o dispositivo.

Figura 5 – Placa de circuito de dispositivo de armazenamento

Considerando as informações apresentadas na Figura 5, a placa da imagem faz parte de um:

O analista Mateus configurou um pipeline CI/CD para o projeto TJApp no GitLab. O repositório de TJApp denomina-se TJAppRepo. Mateus precisou controlar o comportamento do pipeline de TJApp condicionando o início de sua execução aos eventos de push de tags para o TJAppRepo.

Para aplicar essa condição ao pipeline de TJApp, Mateus precisou modificar o arquivo .gitlab-ci.yml na raiz de TJAppRepo, adicionando uma regra na seção:

O analista Pedro definiu no Logstash do TJDFT um novo pipeline de processamento de dados de nome SPipeline. A saída definida em SPipeline exige que os dados sejam estruturados. No entanto, a entrada definida em SPipeline consiste em um arquivo de texto arbitrário e não estruturado.

A fim de estruturar a entrada do SPipeline com o uso de expressões regulares, Pedro deve adicionar ao SPipeline o filtro do Logstash:

Considere a representação de números decimais inteiros na notação binária de complemento a dois.

Numa palavra de 6 bits, o número -31 seria representado como:

Sobre técnicas de segurança de tráfego na web, analise as afirmativas a seguir.

I. IPSec pode ser usado para criptografar dados enviados entre quaisquer sistemas que possam ser identificados por endereços IP.

II. TLS opera na camada de rede do modelo OSI oferecendo um serviço seguro e confiável de ponta a ponta.

III. O protocolo HTTP pode operar em cima do protocolo SSL/TLS para obter conexão criptografada.

Está correto o que se afirma em:

A respeito da ferramenta de automação Jenkins, julgue o item que se segue

A ferramenta em apreço tem a capacidade de configurar e armazenar credenciais criptografadas.

Além do sistema de numeração binário, o sistema hexadecimal é um dos mais utilizados nos computadores digitais. As

operações aritméticas e de conversão podem ser realizadas nestas bases, como as propostas a seguir:

i. Calcular a soma de F816 com E3416

ii. Converter o resultado de i para binário

iii. Dividir o resultado de ii por 102

Os resultados de i, ii e iii são, correta e respectivamente:

Arquivos digitais de uso em computadores são produtos comuns no dia a dia das organizações. Eles podem conter relatórios, planilhas ou quaisquer outros elementos que viabilizem, de alguma forma, a execução dos processos de negócio. O acesso aos arquivos de um sistema pode

ser realizado de diferentes formas.

Qual o método de acesso a registros de um arquivo, que demanda a especificação de uma chave?

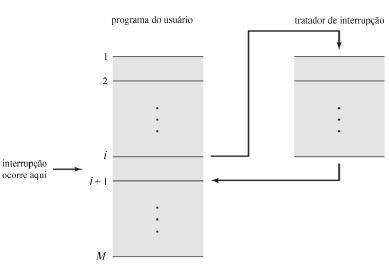

Tendo a figura precedente como referência inicial, julgue o item a seguir.

Diferentemente do que ocorria nas primeiras arquiteturas computacionais, em que as interrupções eram utilizadas para melhorar a eficiência do processamento, os computadores e os sistemas operacionais contemporâneos não utilizam mais o tratador de interrupção, pois, além de os dispositivos de E/S serem mais velozes e acompanharem os ciclos de instruções do processador sem desperdício de tempo, há também a execução em multithread.

Considere dois números A e B representados na base numérica binária:

A = 000101112

B = 001010012

Assinale a alternativa que apresenta o resultado da soma A+B, na base binária.

Um sistema de arquivo se trata de um conjunto de estruturas de dados e instruções lógicas que permitem ao sistema operacional gerenciar os arquivos. O sistema operacional Windows já empregou vários sistemas de arquivos. O sistema de arquivos utilizado pelo Windows que oferece maior tolerância a falhas e confiabilidade é:

No código ASCII padrão, o caractere “{“, na base numérica decimal, possui o código 123. Esse mesmo caractere pode ser representado, na base hexadecimal, como:

No contexto de arquiteturas paralelas, o paralelismo em nível de tarefas (Task-Level Parallelism, TLP) surge quando

A respeito de componentes funcionais de computadores e do sistema operacional Linux, julgue o item a seguir.

O SSD (solid-state drive) é uma tecnologia de armazenamento que utiliza memória flash e cuja interface de comunicação é a mesma utilizada em discos rígidos.