As classes Java a seguir, que ocupam arquivos separados do pacote default, não produzem erro de compilação algum.

public class Tx {

protected int x;

protected int y;

public int metodoa(Integer p) {

int z;

x = 2;

z = p * 4;

return x + z;

}

}

public class Ty extends Tx {

protected int w;

public int metodoa(int p) {

y = 2;

w = p * 5;

return w * y;

}

}

Um estudante de programação resolveu testar o efeito do uso do modificador final em diferentes partes do código-fonte das classes acima.

Nesse contexto, qual uso do modificador final irá produzir um erro de compilação?

Em relação ao conteúdo da Lei Geral de Proteção de Dados Pessoais (LGPD), julgue o item a seguir.

A LGPD determina que os dados de saúde devem ser tratados de maneira a garantir sua confidencialidade, segurança e integridade, exigindo‑se a adoção de medidas técnicas e administrativas apropriadas para proteger esses dados contra acessos não autorizados e usos indevidos, sendo considerado dado pessoal sensível o referente à saúde ou à vida sexual, dado genético ou biométrico, quando vinculado a uma pessoa natural

Em relação ao conteúdo da Lei Geral de Proteção de Dados Pessoais (LGPD), julgue o item a seguir.

De modo a evitar a violação ao direito à informação, o Tribunal de Contas da União possui amplo entendimento de que, para a eventual retirada de informações publicadas em transparência ativa, em especial aquelas de maior relevância e interesse público, deve haver justificativa com fundamentação específica e adequada para a prática desse ato, não se admitindo a retirada com invocação de princípios gerais da LGPD.

A lista a seguir contém uma coleção de números inteiros ordenados descendentemente.

lst = [15, 13, 9, 7, 5, 2, -2, -5, -6, -10, -12, -14]

Suponha que uma função, chamada busca, execute uma busca binária sobre a lista lst. O algoritmo implementado em busca contém uma pequena diferença, quando comparado com o algoritmo de busca binária tradicional, pois ele retorna o somatório de todos os elementos da lista que forem visitados até que o elemento procurado seja encontrado. O somatório irá incluir o elemento que se procura, caso ele esteja presente na lista.

Qual será o valor retornado pela função busca quando ela for chamada para realizar uma busca sobre a lista lst à procura do valor -11?

Uma empresa de comércio eletrônico está realizando uma auditoria de segurança para garantir que as transações realizadas em seu site sejam protegidas contra interceptação e ataques cibernéticos. Para decidir qual protocolo utilizar para criptografar a comunicação entre os clientes e o servidor, a equipe de TI está analisando as diferenças entre os protocolos SSL e TLS para fazer a escolha mais segura e eficiente.

Ao avaliar os protocolos SSL e TLS para garantir a segurança das conexões, essa equipe deve considerar que o(s) protocolo(s)

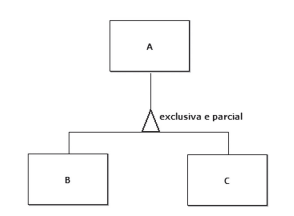

O diagrama ER, a seguir, apresenta uma generalização exclusiva e parcial.

Os conjuntos A e B fazem parte de um banco de dados relacional cujo esquema se baseia no diagrama acima.

A = {x1, x2, x3, x4, x5, x6}

B = {x2, x4, x6}

Qual conjunto, relativo à entidade C, completa esse banco de dados, sem violar as propriedades da generalização apresentada?

Uma empresa de tecnologia utiliza um banco de dados relacional de alto desempenho. Ela precisa armazenar e recuperar rapidamente milhões de registros de usuários em seu banco de dados, e, para isso, o sistema exige alta eficiência nas operações de buscas e de inserções, mantendo os dados organizados. A equipe de computação avalia diferentes estruturas de árvores para escolher a melhor opção para otimizar essas operações.

Nesse contexto, a estrutura de árvore adequada é a

Ao expandir sua plataforma de serviços on-line, uma empresa do ramo financeiro precisa garantir que apenas usuários autorizados acessem informações sensíveis. Para isso, a equipe de segurança está implementando um modelo baseado nos princípios de Autenticação, Autorização e Auditoria (AAA).

Na implementação desse modelo, qual dos seguintes processos é responsável por verificar a identidade de um usuário antes de conceder acesso ao sistema?

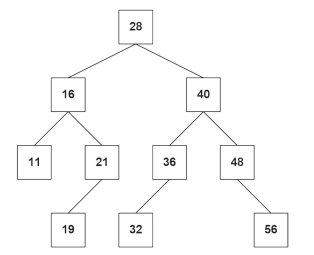

Seja a seguinte árvore binária:

Suponha que essa árvore seja percorrida em pós-ordem e que os valores de seus nós sejam inseridos em uma fila à medida que forem visitados. Essa fila corresponde a um array (a) de 10 posições, em que o primeiro elemento é a[0] e o último elemento é a[9].

Qual fila corresponde ao resultado das operações descritas?

Em relação ao conteúdo da Lei Geral de Proteção de Dados Pessoais (LGPD), julgue o item a seguir.

A fim de assegurar a efetiva indenização ao titular dos dados, em caso de violação aos deveres estabelecidos pela LGPD, o operador de dados responderá subsidiariamente pelos danos causados pelo tratamento, quando descumprir as obrigações da legislação de proteção de dados ou quando não tiver seguido as instruções lícitas dadas pelo controlador

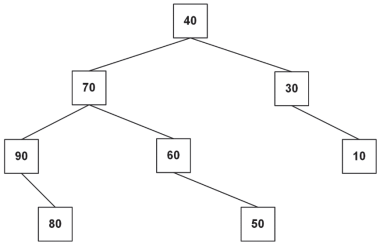

A Figura abaixo exibe uma árvore binária de busca balanceada.

Um novo número inteiro foi inserido nessa árvore sem que suas propriedades tenham sido alteradas. Além disso, nenhuma

transformação foi necessária para mantê-la balanceada.

Qual foi o número inteiro inserido?

No decorrer do desenvolvimento de um software, Gabriel, analista de sistemas, depara-se com a necessidade de incorporar

uma funcionalidade que demanda o uso de uma estrutura de dados capaz de armazenar e acessar informações seguindo uma ordem específica. Essencialmente, a funcionalidade exige que o último item adicionado seja o primeiro a ser extraído e

processado. Além disso, é crucial que o sistema possua a habilidade de adicionar e remover elementos de maneira

extremamente eficaz. Levando em consideração esses requisitos, Gabriel identifica que a estrutura adequada para cumprir tais exigências é a:

Uma das finalidades da utilização das funções de hashing é

Assinale a opção que apresenta a representação correta de instruções, em pseudocódigo tipado, para definir uma variável e modificar e imprimir seu conteúdo em uma saída.

Micael, atuando como analista no desenvolvimento de um sistema de gerenciamento de biblioteca, enfrenta o desafio de selecionar uma estrutura de dados que otimize o armazenamento de informações sobre os livros. O sistema requer uma solução que combine a eficiência em realizar buscas rápidas por título, a capacidade de adicionar novos títulos frequentemente e a preservação da ordem alfabética para melhorar a experiência de navegação.

Levando em conta os critérios de acesso, busca, inserção e ordenação nas estruturas de dados, Micael identifica que a melhor opção para cumprir esses requisitos é a(o):