A respeito de padrões IEEE 802.11, julgue os itens a seguir.

O protocolo IEEE 802.11 WEP foi criado para fornecer autenticação e criptografia de dados entre um hospedeiro e um ponto de acesso sem fio por meio de uma técnica de chave compartilhada simétrica.

Julgue os itens a seguir, a respeito de endereçamento, modelo OSI e WPA2.

O WPA2 incorpora todos os aspectos da especificação de segurança para WLAN conhecida como IEEE 802.11i, ainda que não proveja serviço de autenticação na troca de mensagens entre um usuário e um AS (authentication server).

Com relação ao redirecionamento de tráfego malicioso, julgue o item seguinte.

As principais atribuições de um servidor DNS sinkhole incluem detectar e analisar comunicações maliciosas vindas da Internet e direcionadas a servidores corporativos legítimos, redirecionar esse tráfego e enviar regras para bloqueio prévio dos endereços IP nos firewalls corporativos.

Para aumentar o nível de segurança dos serviços de e-mail, um Analista decidiu bloquear os serviços IMAP e POP3 e liberar apenas o serviço IMAP sobre SSL. Para isso, ele deve liberar aos acessos pela Porta TCP de número

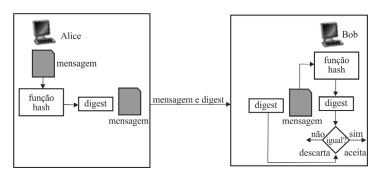

A figura precedente ilustra o esquema do serviço de segurança de redes denominado

O “ping da morte” (ping of death) é um ataque que objetiva a indisponibilidade de servidores por meio do envio maciço de pacotes de ping mal formados. Um ataque dessa categoria é classifcado como:

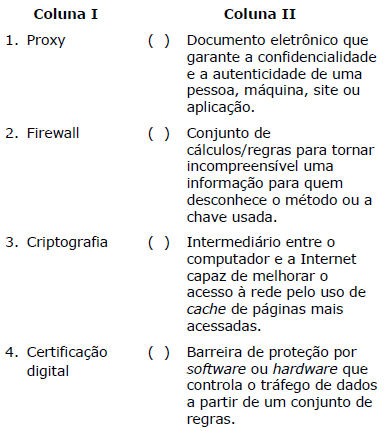

Relacione corretamente as ferramentas de segurança com as respectivas definições, numerando a Coluna II de acordo com a Coluna I.

A sequência correta, de cima para baixo, é:

Uma rede sofreu ataques do tipo envenenamento de subdomínio de cache de DNS. Um método de defesa contra esse ataque é:

Especialistas verificaram que os vetores mais utilizados para distribuição do WannaCry são e-mails e arquivos PDF, como outros malwares. Mas a novidade é a sua grande capacidade de propagação. A partir do momento em que um computador é afetado, esse malware consegue se propagar lateralmente utilizando a vulnerabilidade Unauthenticated Remote-Code-Execution − RCE, também conhecida também pelo codinome EternalBlue, de um protocolo bem conhecido no Windows e no Windows Server. Um dos métodos de defesa contra esse ransomware, sugerido por muitos profissionais de TI, é a desativação deste protocolo vulnerável, denominado

Um dos grandes problemas das redes sem fo (Wi-Fi) é sua segurança. Diversos protocolos e mecanismos de criptografa foram desenvolvidos ao longo do tempo. Alguns deles são apresentados a seguir: I. WEP (Wired Equivalent Privacy). II. WPA (Wired Protected Access). III. WPA2 (Wired Protected Access 2). IV. TKIP (Temporal Key Integrity Protocol). V. AES (Advanced Encryption Standard). Assinale a alternativa que apresenta a solução que oferece o maior grau de segurança:

O tipo de ataque DDoS − Distributed Denial of Service que explora a vulnerabilidade do processo de comunicação do protocolo TCP é o

Um cibercriminoso utilizou um tipo de ataque para enviar muitos pacotes SYN para o servidor e ignorar os pacotes SYN + ACK retornados, fazendo com que o servidor usasse boa parte de seus recursos para aguardar os pacotes ACK esperados. Isso sobrecarregou o servidor que não pôde estabelecer novas conexões tornando-o indisponível para os seus usuários. O servidor sofreu um ataque

O Transport Layer Security − TLS tem como principal objetivo garantir a privacidade e a integridade dos dados na comunicação entre duas aplicações. Utiliza um protocolo específico para autenticação e troca de chaves necessárias para estabelecer ou retomar sessões seguras. Ao estabelecer uma sessão segura, este protocolo gerencia a negociação do conjunto de cifras que será utilizado, a autenticação do servidor e a troca de informações de chave da sessão. Trata-se do

Com relação ao gerenciamento da segurança de redes de computadores, julgue os itens a seguir.

I Uma das formas de pôr fim aos riscos de invasão de intrusos por programas sniffers (farejadores) em uma rede wi-fi é reduzir a emissão dos identificadores de conjunto de serviços SSID (Service Set Identifiers), que identificam os pontos de acesso de uma rede sem fio.

II A técnica War Driving pode ser descrita da seguinte forma: o interessado posiciona seu carro em um local próximo a uma rede wi-fi e tenta interceptar seu tráfego.

III Os ataques por SQL injection são ameaças do tipo malware que utilizam a engenharia social como método de ataque.

IV Em um ataque distribuído de recusa de serviço (DDoS – Distributed Denial-of-Service), usam-se diversos computadores, em locais diferentes, para efetuar falsas requisições de serviço a servidores web ou de rede com o objetivo de sobrecarregá-los e inutilizar a rede.

Estão certos apenas os itens

Com relação aos protocolos de redes locais, julgue os itens subsequentes.

Quando utilizado em uma conexão remota, o protocolo SSH

é capaz de transferir, de forma criptografada, os dados

referentes ao usuário e a senha no momento da autenticação.