Julgue o seguinte item, relativos a linguagens de programação.

Linguagens de programação com tipagem forte não permitem conversões automáticas entre variáveis de tipos diferentes.

Julgue o item subsequente, a respeito de especificação de requisitos.

Os requisitos do sistema devem descrever os comportamentos interno e externo do sistema, devendo-se preocupar com a forma como ele deve ser projetado ou implementado.

Acerca de implementação de sistemas, julgue o item que se segue.

A implementação do sistema pode envolver o desenvolvimento de programas em alto ou baixo nível de linguagens de programação, bem como a customização e a adaptação de sistemas genéricos de prateleira, para atender aos requisitos específicos de uma organização.

Julgue o item a seguir, relativos à gestão de configuração DevOps e CI/CD.

A integração contínua, a entrega contínua e a infraestrutura como código estão entre as melhores práticas de DevOps

Acerca dos padrões de projeto em arquitetura de software, julgue o próximo item.

Por meio do padrão Facade, é possível construir uma interface comum e simplificada para um sistema ou subsistema.

A respeito de tecnologias de integração, julgue o próximo item.

Em uma arquitetura hexagonal, as classes de domínio independem das classes de infraestrutura, tecnologias e sistemas externos.

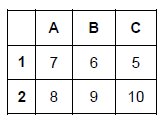

Com base na planilha eletrônica do Excel a seguir, assinale a alternativa que apresenta o resultado da fórmula: =C2+A1-B2+C1-A2+B1

Um Analista executou uma análise dinâmica em um malware para Windows que, ao contrário da estática, pode mostrar

Julgue o item a seguir, relativos ao Scrum e ao Kanban.

O sprint backlog é formado unicamente dos itens do product backlog selecionados para a sprint e da meta da sprint.

Considerando que uma empresa tenha disponibilizado um website na Internet com as informações cadastrais de clientes e as de pagamentos com cartão de crédito de produtos vendidos, julgue o item a seguir, com base nos conceitos de confiabilidade, integridade e disponibilidade, bem como nos mecanismos de segurança da informação.

Caso um funcionário da empresa altere maliciosamente os dados informados pelos clientes e armazenados pela organização, essa alteração necessariamente caracteriza uma violação da disponibilidade.

Julgue o próximo item, relativos a programas de navegação e segurança da informação

Um usuário que tenha instalado em seu computador um antivírus e um antispyware pode substituí-los por um firewall pessoal sem p rejuí zo à sua segurança, porque e sse aplicativo possui recursos que tanto eliminam vírus quanto bloqueiam adware.

O dispositivo utilizado para se criar uma DMZ (zona desmilitarizada) e para se oferecer mais segurança ao ambiente de rede é chamado de

Considerando que uma empresa tenha disponibilizado um website na Internet com as informações cadastrais de clientes e as de pagamentos com cartão de crédito de produtos vendidos, julgue o item a seguir, com base nos conceitos de confiabilidade, integridade e disponibilidade, bem como nos mecanismos de segurança da informação.

Considerando-se que os dados informados pelos clientes tenham sido validados, que a veracidade dos dados tenha sido confirmada e que a compra seja permitida somente após o processo de validação dos dados, é correto afirmar que esse processo de validação possui o atributo de irretratabilidade.

Com base nos mecanismos de segurança da informação, julgue o item que se segue.

Um acesso que envie dados maliciosos para o website, com a intenção de gerar impactos na exposição de dados, sempre será identificado pelo firewall de rede.

No que se refere a OAuth, julgue o seguinte item.

Consideradas as etapas do fluxo de autenticação do protocolo, é correto afirmar que, sendo o token válido, a primeira etapa ocorre com a solicitação, pelo cliente, de autorização para o acesso aos recursos e a última, com o servidor de recursos servindo o recurso solicitado.