Julgue os itens seguintes, quanto aos conceitos da programação estruturada e da programação orientada a objetos e aos métodos de ordenação, pesquisa e hashing.

Os elementos-chave nas funções de hashing são sempre números naturais.

A linguagem SQL é uma dos principais motivos para o sucesso dos bancos de dados relacionais. Na versão padrão desta linguagem (SQL ANSI), uma tabela pode ser eliminada por meio do comando:

Sobre as características de índices estruturados na forma de Btrees e Hash tables, analise as afirmativas a seguir.

I. Hash tables aplicam-se somente em buscas que referenciam a chave por inteiro (operador =).

II. B-trees favorecem consultas que buscam chaves num determinado intervalo (operadores >= e <=).

III. B-trees são usualmente mais lentas para buscas pela chave (operador =).

IV. Hash tables favorecem buscas, com o operador 'LIKE' do SQL, que não contenham caracteres curingas na primeira posição.

V. B-trees não se aplicam em buscas que se referem a uma substring à esquerda da chave.

Está correto o que se afirma em:

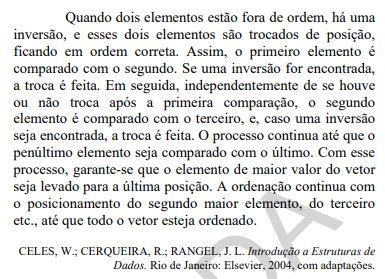

Em relação ao algoritmo descrito, é correto afirmar que a respectiva ordem de complexidade, no pior caso, é

Sobre as árvores balanceadas do tipo vermelho-preto, é correto afirmar que

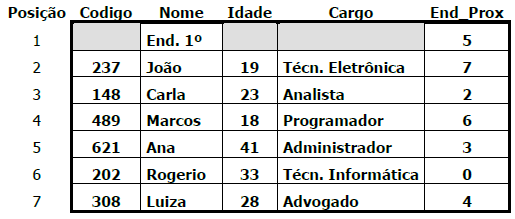

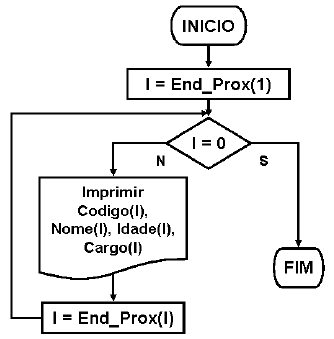

Observe a estrutura de dados, conforme a figura abaixo.

Na posição 1 da estrutura há um registro especial, apenas para dar início ao processo de pesquisa.

O fluxograma a seguir faz a pesquisa desta estrutura, imprimindo os dados nela constantes.

Qual a ordem em que os registros serão impressos?

Sejam [3, 1, 2, 7, 5, 4, 6], [3, 1, 2, 6, 4, 5, 7] e [4, 2, 1, 3, 6, 5, 7] as sequências produzidas pelo percurso em pré-ordem das árvores binárias de busca T1, T2 e T3, respectivamente, é correto afirmar que é(são) árvore(s) balanceada(s) do tipo AVL (Adelson-Velski e Landis)

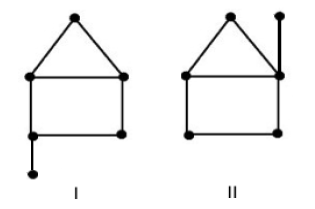

Considere os grafos I e II mostrados abaixo.

É correto afirmar que

Referente à UML ( unified modeling language), analise as seguintes afirmativas e assinale com V as verdadeiras e com F as falsas.

( ) O fator de ramificação de uma árvore pode variar entre pequeno e grande. B-árvores são árvores de busca balanceadas projetadas para funcionar em discos ou outros dispositivos de armazenamento secundário.

( ) Muitos sistemas de banco de dados usam B-árvores ou variantes para armazenar informações. B-árvores generalizam árvores de busca binária de modo natural.

( ) Executar uma busca em uma B-árvore é muito semelhante a executar uma busca em uma árvore de busca binária, exceto que, em vez de tomar uma decisão de ramificação binária ou de “duas vias" em cada nó, toma-se uma decisão de ramificação de várias vias, de acordo com o número de filhos do nó.

( ) Para simplificar, pode ser considerado que, nas árvores de busca binária, qualquer informaçãosatélite associada a uma chave reside em nós diferentes da chave. Pode-se armazenar com cada chave vários ponteiros para uma outra página de disco que contenha as informações satélites da chave.

Assinale a sequência CORRETA.

Considerando a terminologia e os conceitos básicos de grafos, julgue o item a seguir, relativo ao grafo precedente.

O grafo em questão tem diâmetro igual a quatro.

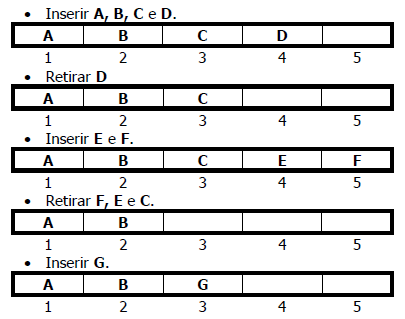

Observe abaixo a estrutura de dados, em forma de tabela.

Nesta tabela, foram realizadas uma série de operações de inserção e retirada de elementos, conforme descrito e ilustrado abaixo.

Pode-se deduzir, pelas operações realizadas, que tal estrutura é uma

__________ é um tipo específico de __________ em que os elementos só podem ser inseridos e retirados de uma das extremidades. Utilizamos uma __________ para armazenar dados segundo uma determinada chave de ordenação, que são submetidos com frequência à ___________ de elementos.

Assinale a alternativa que preenche correta e respecti-vamente as lacunas do parágrafo acima.

No uso dos recursos do browser Firefox Mozilla v57, um internauta acionou a tecla de função F11 com o seguinte objetivo:

Considerando a terminologia e os conceitos básicos de grafos, julgue o item a seguir, relativo ao grafo precedente.

No grafo em apreço, existem três ciclos com comprimento quatro: AJBA, BKLB e CDMC.

Considere que em uma tabela de dispersão (ou tabela hash) de comprimento m = 9, inicialmente vazia, que usa endereçamento aberto, técnica de tentativa linear para resolver colisões e função de dispersão h(k) = k mod m, onde k é a chave a ser inserida, foram inseridas as seguintes chaves: 3, 14, 15, 81, 65, 19, 35, 40 e 50 (nesta ordem). A tabela de dispersão após estas inserções é