Considerando essa situação hipotética e assuntos a ela relacionados, julgue o item a seguir.

Se Paulo usasse o browser para acessar sua caixa de emails no órgão por meio do protocolo SSL (Secure Sockets Layer), que opera na camada de rede da pilha de protocolos TCP/IP, tal protocolo garantiria a segurança dos seus dados, diminuindo riscos de ataque aos seus dispositivos, de modo que o invasor não teria acesso aos arquivos do usuário.

Nas questões que avaliem conhecimentos de informática, a menos que seja explicitamente informado o contrário, considere que: todos os programas mencionados estejam em configuração-padrão, em português; o mouse esteja configurado para pessoas destras; expressões como clicar, clique simples e clique duplo refiram-se a cliques com o botão esquerdo do mouse; e teclar corresponda à operação de pressionar uma tecla e, rapidamente, liberá-la, acionando-a apenas uma vez. Considere também que não haja restrições de proteção, de funcionamento e de uso em relação aos programas, arquivos, diretórios, recursos e equipamentos mencionados.

No Microsoft Outlook 365, ao se selecionar uma mensagem presente na caixa de entrada e se clicar o ícone  , presente na barra de ferramentas do aplicativo, será possível

, presente na barra de ferramentas do aplicativo, será possível

Considerando essa situação hipotética e assuntos a ela relacionados, julgue o item a seguir.

Caso Paulo acesse o email apresentado por meio do Outlook do MS Office 365, ele poderá bloquear o remetente e, desse modo, este (usuário externo) será impedido de enviar novas mensagens para o email corporativo de Paulo.

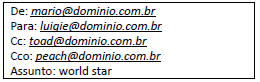

O e-mail é uma forma de comunicação bastante utilizada em ambientes corporativos ou domésticos. Considerando o envio de e-mail para múltiplos usuários, analise os endereços da mensagem a seguir, bem como as afirmativas; marque V para as verdadeiras e F para as falsas.

( ) Imediatamente após o disparo da mensagem, ela ficará disponível na caixa de entrada do remetente.

( ) A mensagem será enviada para os seguintes endereços: [email protected] e [email protected], apenas.

( ) Quando um destinatário, em seu cliente de e-mail, clicar na opção “Responder a todos”, a mensagem de resposta será enviada e endereçada para [email protected]; [email protected]; e, [email protected].

A sequência está correta em

Considerando essa situação hipotética e assuntos a ela relacionados, julgue o item a seguir.

Caso Paulo acesse o email apresentado por meio do Outlook do MS Office 365, ele poderá bloquear o remetente e, desse modo, este (usuário externo) será impedido de enviar novas mensagens para o email corporativo de Paulo.

Julgue o seguinte item, relativos a tecnologias, ferramentas, aplicativos e procedimentos associados à Internet e intranet

Por meio de configurações do IMAP e do SMTP, é possível ler as mensagens do Gmail em aplicativos tais como o Apple Mail e o Microsoft Outlook

Correio eletrônico é uma das formas de trocas de mensagens mais utilizadas na atualidade. Além do conteúdo da mensagem existem outros campos a serem preenchidos, como, por exemplo, ‘De’ e ‘Para’, que identificam os endereços de e-mail do remetente e do destinatário, respectivamente.

Assinale a alternativa que apresenta a funcionalidade correta dos campos ‘Cc’ e ‘Cco’.

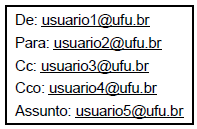

Os campos exibidos a seguir, descrevem o preenchimento automático resultante do uso da opção Responder a Todos, feita pelo usuário de conta [email protected] ao responder uma mensagem do usuário de conta [email protected].

Para: [email protected]

Cco:

Assinale a alternativa que apresenta os campos preenchidos na origem, ou seja, como poderiam estar os campos da mensagem enviada pelo usuário de conta [email protected].

É bastante costumeiro que, em e-mails profissionais, haja a necessidade de anexar documentos para envio, por isso, a maioria dos clientes de e-mail atuais exibem um ícone por meio do qual é possível realizar o procedimento. Qual símbolo padrão da funcionalidade de anexar documentos na maioria dos clientes de e-mail?

É bastante costumeiro que, em e-mails profissionais, haja a necessidade de anexar documentos para envio, por isso, a maioria dos clientes de e-mail atuais exibem um ícone por meio do qual é possível realizar o procedimento. Qual símbolo padrão da funcionalidade de anexar documentos na maioria dos clientes de e-mail?

I. um software é necessário para possibilitar a navegação em sites na internet, como o Google Chrome, o Firefox Mozilla, o Edge e o InternetExplorer;

II. uma caixa postal é padrão para armazenar os emails direcionados a um destinatário como [email protected], por exemplo, em uma infraestrutura de webmail.

Os termos pelos quais são conhecidos esse software e o nome dessa caixa postal são, respectivamente:

No que diz respeito aos conceitos de internet e e-mail, é correto afirmar que:

Um usuário do MS-Outlook 2010, em sua configuração padrão, cuja conta é [email protected], recebeu um e-mail, enviado com sucesso, em que os campos na mensagem do remetente foram preenchidos da seguinte forma:

Quando esse usuário clicar em Responder a todos, o e-mail será enviado apenas para

A maioria dos gerenciadores de e-mail, incluindo Gmail, Yahoo, Microsoft Outlook e Mozilla Thunderbird, permite que você envie um único e-mail para um grande número de destinatários. Você pode fazer isso colocando todos os destinatários no campo:

( I ) Para

( II ) CC

( III) CCO

(__) Sigla para "cópia oculta". Apesar de também ser uma cópia, a pessoa que recebe esse e-mail não consegue ver quem mais recebeu uma cópia deste.

(__) É o destinatário original do e-mail. A mensagem pode ser enviada para mais de um destinatário, e todos dessa lista saberão quem recebeu o e-mail.

(__) Sigla para o termo "com cópia". Geralmente, é enviado para quem é interessado, mas não é o destinatário principal do e-mail. Todos que recebem essa cópia conseguem ver o endereço de quem mais a recebeu.

Marque a alternativa que apresente a sequência CORRETA de cima para baixo.

Identifique abaixo as afirmativas verdadeiras ( V ) e as falsas ( F ) sobre o e-mail.

( ) O campo “Assunto” deve ser sempre preenchido, refletindo claramente o conteúdo da mensagem, pois isso facilita a identificação pelo destinatário e, posteriormente, pelo próprio remetente.

( ) O texto dos correios eletrônicos deve ser iniciado por uma saudação, como por exemplo: Senhor Coordenador, Prezada Senhora.

( ) O fecho padrão em comunicações oficiais é “Atenciosamente”, devendo-se evitar abreviações como “Att.” e outros fechos como “Abraços”, em e-mails profissionais.

( ) Em e-mails oficiais, não se adota um padrão de texto de assinatura, bastando o nome do remetente, sem necessidade de identificação do cargo ou função nem do órgão ou unidade.

( ) Como o correio eletrônico permite flexibilidade na comunicação, o texto, mesmo que seja profissional, aceita o uso de emoticons e de grafias como “vc” ou “aki”.

Assinale a alternativa que indica a sequência correta, de cima para baixo.

Quanto aos conceitos básicos sobre Correios Eletrônicos, analise as afirmativas abaixo.

- tudo que começa com www é um endereço de um e-mail.

- o símbolo arroba @ é uma parte do endereço de um e-mail.

- inexiste a possibilidade de receber e-mails utilizando de um navegador.

Assinale a alternativa correta.