Assinale a alternativa INCORRETA quanto ao funcionamento do serviço de e-mail Gmail.

Ao se preparar uma mensagem por meio do software de correio eletrônico Gmail, na janela correspondente, é exibido o seguinte botão:

Ao se clicar na seta para baixo, exibida nesse botão, é possível

Assinale a alternativa que contém um endereço válido de correio eletrônico:

Considere uma mensagem em preparo por meio do software de correio eletrônico Gmail. O remetente da mensagem deseja utilizar o recurso de inserir assinatura, disponível nesse software. Nesse caso, o ícone presente na janela de escrita de mensagens que deve ser selecionado é:

No programa MS Outlook, para o envio de uma mensagem de e-mail com cópia para um determinado endereço, mantendo-o visível a todos os demais destinatários, é utilizado o campo

Correio eletrônico é um método ou um sistema que permite compor, enviar e receber mensagens através de um sistema computacional online de comunicação de forma assíncrona. O Gmail, criado pela Google em 2004, é um software que pode ser utilizado para enviar e receber mensagens eletrônica, e-mails.

Sobre o Gmail é correto o que se em todas os itens, EXCETO:

Assinale a alternativa que corresponda a função do espaço Cc, presente na caixa de mensagem do correio eletrônico.

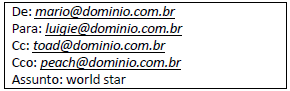

O e-mail é uma forma de comunicação bastante utilizada em ambientes corporativos ou domésticos. Considerando o envio de e-mail para múltiplos usuários, analise os endereços da mensagem a seguir, bem como as afirmativas; marque V para as verdadeiras e F para as falsas.

( ) Imediatamente após o disparo da mensagem, ela ficará disponível na caixa de entrada do remetente.

( ) A mensagem será enviada para os seguintes endereços: [email protected] e [email protected], apenas.

( ) Quando um destinatário, em seu cliente de e-mail, clicar na opção “Responder a todos”, a mensagem de resposta será enviada e endereçada para [email protected]; [email protected]; e, [email protected].

A sequência está correta em

Um funcionário da Câmara Municipal de Cuiabá está acessando os recursos da internet por meio do browser Firefox Mozilla em um microcomputador, versão desktop, como Windows 10 BR. Nesta atividade, realizou os procedimentos listados a seguir.

I. Durante a navegação em sites, executou um atalho de teclado para verificar o andamento dos downloads realizados e em andamento.

II. Para finalizar, ele acessou a infraestrutura conhecida por WebMail do provedor Gmail e enviou uma mensagem na modalidade cópia oculta e, para isso, digitou o endereço de e-mail do destinatário em um espaço com um indicativo específico que sinaliza sua finalidade.

O atalho de teclado em I e o indicativo para o espaço são, respectivamente:

O envio e o recebimento de mensagens de correio eletrônico são atividades corriqueiras, tanto nas organizações quanto no dia a dia da grande maioria da população brasileira. No entanto, há situações em que as mensagens enviadas são devolvidas com um aviso de que não puderam

ser entregues ao destinatário.

Um dos motivos que justificam a não entrega de uma mensagem de correio eletrônico ao destinatário é porque

O serviço de correio eletrônico é uma ferramenta essencial para o trabalho do dia a dia dos colaboradores de uma empresa.

Para garantir a segurança da comunicação do cliente de correio eletrônico com os servidores de correio eletrônico de entrada e de saída de mensagens, é importante configurar a utilização do padrão de segurança

Sobre correio eletrônico, verifique as assertivas e assinale a correta.

I. Para, Cc e Cco são três opções para destinatário de um e-mail. A principal diferença está em quem consegue ver os endereços de quem mais recebeu a mensagem.

II. Para: é o destinatário original do e-mail. A mensagem pode ser enviada para mais de um destinatário, e todos dessa lista saberão quem recebeu o e-mail.

III. Cc: sigla para o termo "com cópia". Geralmente, é enviado para quem é interessado, mas não é o destinatário principal do e-mail. Todos que recebem essa cópia conseguem ver o endereço de quem mais a recebeu.

IV. Cco: sigla para "cópia oculta". Apesar de também ser uma cópia, a pessoa que recebe esse e-mail não consegue ver quem mais recebeu uma cópia deste.

Assinale a alternativa que contenha corretamente softwares (utilitários) de clientes de e-mail:

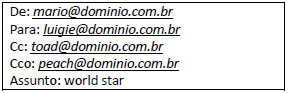

O e-mail é uma forma de comunicação bastante utilizada em ambientes corporativos ou domésticos. Considerando o envio de e-mail para múltiplos usuários, analise os endereços da mensagem a seguir, bem como as afirmativas; marque V para as verdadeiras e F para as falsas.

( ) Imediatamente após o disparo da mensagem, ela ficará disponível na caixa de entrada do remetente.

( ) A mensagem será enviada para os seguintes endereços: [email protected] e [email protected], apenas.

( ) Quando um destinatário, em seu cliente de e-mail, clicar na opção “Responder a todos”, a mensagem de resposta será enviada e endereçada para [email protected]; [email protected]; e, [email protected].

A sequência está correta em

No que se refere ao programa de correio eletrônico Mozilla Thunderbird, em sua última versão, assinale a alternativa correta.