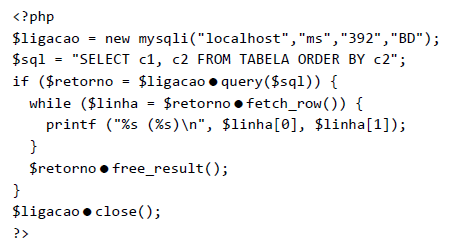

Analise o código PHP a seguir.

Dado que o símbolo  não faz parte do código PHP e deve ser substituído, o substituto para a sintaxe correta desse código é:

não faz parte do código PHP e deve ser substituído, o substituto para a sintaxe correta desse código é:

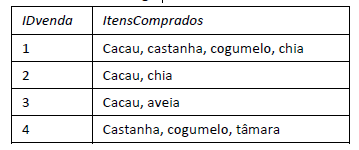

Maria está explorando a seguinte tabela da base de dados de vendas do mercado HortVega:

Utilizando técnicas de Mineração de Dados, Maria encontrou a seguinte informação:

Se um cliente compra Cacau, a probabilidade de ele comprar chia é de 50%. Cacau => Chia, suporte = 50% e confiança = 66,7%.

Para explorar a base de dados do HortVega, Maria utilizou a técnica de Mineração de Dados:

O analista de sistemas Lucas definiu uma nova política para o ciclo de vida de índices, denominada EspacoPolicy, no Elasticsearch. A EspacoPolicy, quando aplicada a um índice B, deve disparar rollover automático de B para um novo índice quando B atingir determinado nível de ocupação de espaço em disco.

Essa condição para o rollover de um índice baseado no nível de espaço em disco ocupado foi definida em EspacoPolicy, por Lucas, para a fase do ciclo de vida de índices:

Ana precisa enviar a mensagem M para Bráulio de forma sigilosa pela rede do Tribunal de Justiça atendendo aos requisitos de segurança: autenticidade, não repúdio, integridade e confidencialidade. Para isso, Ana deve enviar uma chave secreta K para Bráulio e gerar uma assinatura digital AD(M).

Considerando que a chave K deve ser conhecida apenas por Ana e Bráulio, após esse processo deve-se cifrar K e AD(M) com a chave:

Joana, jovem e renomada escritora de livros infantis, faleceu. O mais velho dos seus herdeiros, com 18 anos de idade, preocupado com a situação dos livros, que geravam uma elevada renda para Joana, questionou um advogado a respeito da proteção constitucional oferecida a direitos dessa natureza.

O advogado respondeu, corretamente, que o direito de utilização, publicação ou reprodução das obras de Joana pertence:

Chegaram todos atrasados; além disso, não trouxeram as encomendas.

Nessa frase, aparece o conector “além disso” com valor de adição; a frase abaixo em que NÃO há um conector do mesmo valor aditivo é:

O prefeito do Município Alfa decidiu promover uma ampla reestruturação da Administração pública indireta. Para tanto, decidiu que fosse elaborado um estudo preliminar, de modo a delinear os contornos gerais de: (1) duas entidades com personalidade jurídica própria, para a execução dos serviços públicos de limpeza urbana e de administração de cemitérios públicos; e (2) de órgãos específicos, a serem criados no âmbito da Secretaria de Saúde e da Secretaria de Ordem Pública, de modo a aumentar a especialização e, consequentemente, o nível de eficiência estatal.

É correto afirmar que:

Based on the text, mark the statements below as TRUE (T) or FALSE (F).

( ) Unlike a computer, it is hard for our brain to classify objects according to a specific purpose.

( ) The author rules out the possibility that computers may emulate the human brain someday.

( ) The brain adapts as one both matures and becomes more knowledgeable.

The statements are, respectively:

A Lei nº 11.697/2008, que dispõe sobre a Organização Judiciária do Distrito Federal e dos Territórios, estabelece que aos juízes de direito cabe, além de processar e julgar os feitos de sua competência:

PedidosSemEstresse é uma aplicação Web destinada a digitalizar o processo de pedidos de serviços de um órgão da administração pública. A interface de PedidosSemEstresse utilizada pelos usuários faz chamadas a uma API RESTful e não utiliza facilidades de login único (single sign-on – SSO). Recentemente, o usuário interno João utilizou suas próprias credenciais com privilégios somente de execução de métodos GET para explorar vulnerabilidades e teve acesso direto a API RESTful. Assim, João fez chamadas a métodos POST com sucesso.

Com base no OWASP Top Ten, a vulnerabilidade explorada por João é da categoria:

O analista Mateus configurou um pipeline CI/CD para o projeto TJApp no GitLab. O repositório de TJApp denomina-se TJAppRepo. Mateus precisou controlar o comportamento do pipeline de TJApp condicionando o início de sua execução aos eventos de push de tags para o TJAppRepo.

Para aplicar essa condição ao pipeline de TJApp, Mateus precisou modificar o arquivo .gitlab-ci.yml na raiz de TJAppRepo, adicionando uma regra na seção:

A analista Ester implementou um teste automatizado de nome ETest para o software TJApp. O ETest avalia se TJApp é capaz de executar seu fluxo de execução principal de forma completa, em um ambiente muito semelhante ao do usuário final.

Portanto, o ETest implementado por Ester é do tipo:

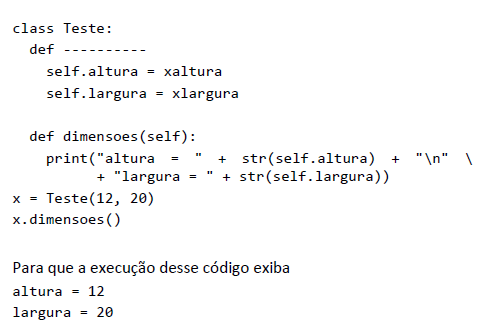

Analise o código Python 3.9 a seguir.

o trecho tracejado na segunda linha deve ser substituído por:

No SQL Server 19, o comando de criação de restrições de chaves estrangeiras (em inglês, foreign key constraints) oferece as cláusulas ON DELETE e ON UPDATE, cujo conjunto de opções permitidas é:

O departamento de segurança da informação do TJDFT vinha percebendo que suas mensagens cifradas não eram computacionalmente seguras, por isso resolveram alterar o modo de operação do algoritmo utilizado para o modo counter (CTR).

Para melhorar os níveis de segurança no trâmite das mensagens, as características do CTR que devem ser selecionadas são: