Um Analista de Sistemas está projetando o cabeamento estruturado de uma rede local baseado na Norma NBR 14565:2013. O projeto apresenta a especificação de uso de cabo de par trançado para 1000 Base-T. Para atender à especificação, o Analista escolheu o cabo Cat6, pois este cabo apresenta banda passante, em MHz, de até

Sistemas de detecção de intrusão - IDS e sistemas de prevenção de intrusão - IPS devem ser utilizados para identificar e, se possível, prevenir ataques realizados em redes de computadores. Entretanto, é necessário configurar o sistema com a identificação de comportamentos dos vários tipos de ataques para o seu bom funcionamento. Um desses tipos de ataque tem como objetivo saturar a capacidade de comunicação de rede do servidor por meio de pacotes ICMP em Broadcast no qual o endereço de origem é alterado para a emissão de várias respostas para a vítima. Trata-se do ataque conhecido como

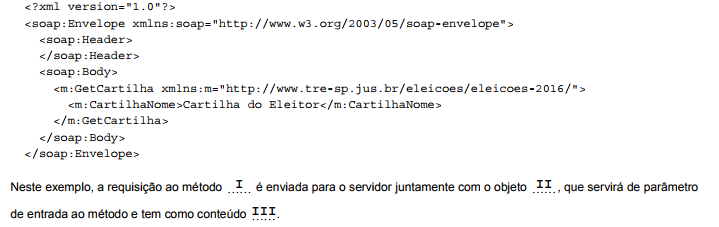

Considere, abaixo, o exemplo de um envelope SOAP que transporta um objeto.

As lacunas I, II e III são, correta e respectivamente, preenchidas por

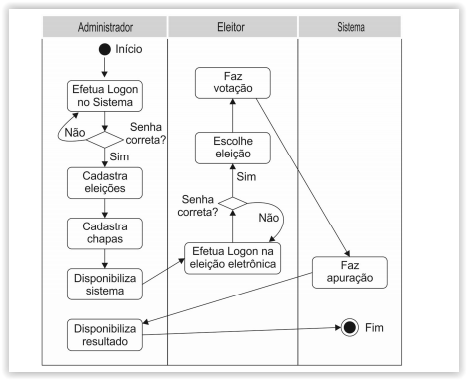

Considere o diagrama UML, abaixo, que se refere a "Controlar Eleições".

Considerando-se que um sistema está sendo desenvolvido com base no RUP, este diagrama

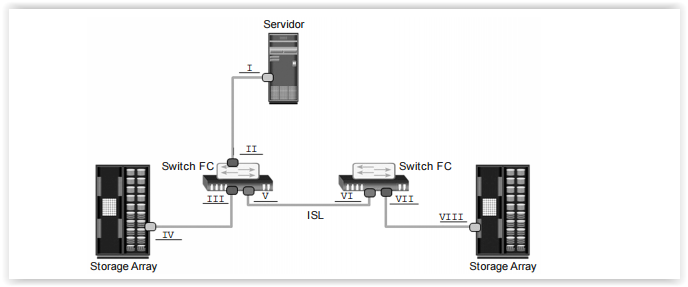

Fibre Channel suporta três opções básicas de interconectividade: ponto a ponto, Fibre Channel Arbitrated Loop - FC-AL e

Switched Fabric - FC-SW. Considere a imagem, abaixo, que mostra os tipos de portas no Switched Fabric.

As portas I, II, III, IV, V, VI, VII e VIII são, respetivamente,

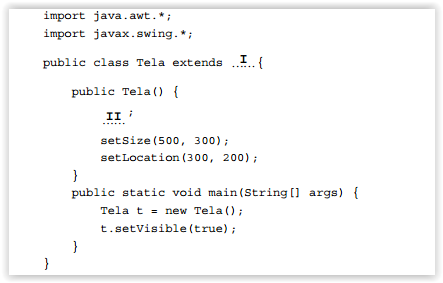

Considere a classe Java, abaixo.

A instrução da lacuna I indica herança de componentes de uma classe que adiciona suporte à arquitetura de componentes

JFC/Swing. A instrução da lacuna II define um layout com 3 linhas e duas colunas.

As lacunas I e II são, correta e respectivamente, preenchidas com

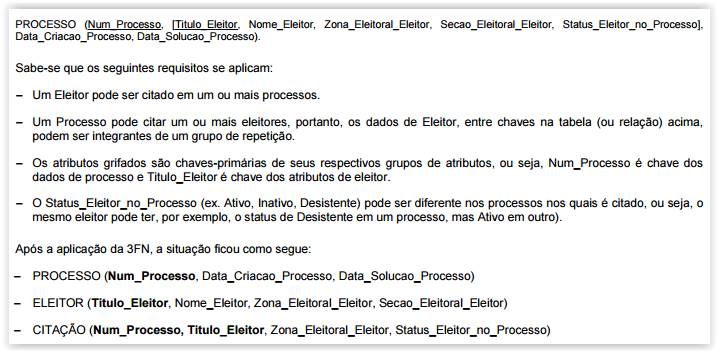

Considere as informações abaixo.

Os atributos em negrito são as chaves identificadoras das tabelas (ou relações).

Um experiente Analista de Sistemas analisou a situação e concluiu, corretamente, que a normalização

Um Analista de Sistemas do TRE-SP utilizará, em uma situação hipotética, o recurso de assinatura digital para os documentos eletrônicos emitidos pelo Tribunal. O processo da assinatura digital compreende, inicialmente, o uso de I para criar um resumo do documento, seguido da criptografia do resumo utilizando Chave II . Finalmente, o autor do documento utiliza-se de III para assinar o documento juntamente com o resultado da etapa anterior.

As lacunas I, II e III são, correta e respectivamente, preenchidas por

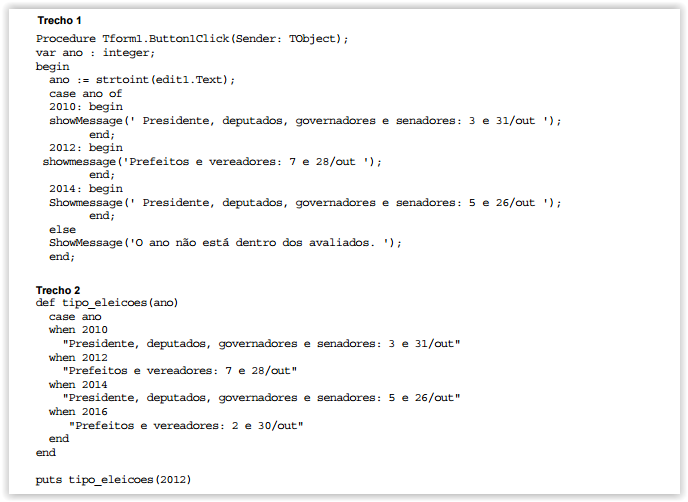

Considere, abaixo, os dois trechos de código criados por um Analista do TRE-SP.

O trecho

Restringir o tráfego Registered State Change Notification - RSCN é uma vantagem

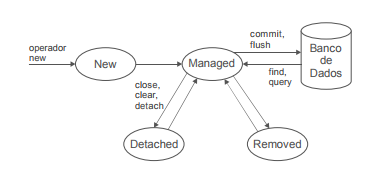

Considere a imagem abaixo, que mostra o ciclo de vida de um objeto na JPA.

Quando se cria um objeto pela primeira vez e ele ainda não passou pela JPA, o objeto está no estado new (novo). Para que ele se torne um objeto persistente, é necessário passá-lo para o estado managed (gerenciado) e para isso é necessário chamar o método

Considere que em uma servlet de uma aplicação Java EE existem as linhas abaixo: ArrayList

RequestDispatcher disp = request.getRequestDispatcher("dadosTRE.jsp");

disp.forward(request, response);

Na página dadosTRE.jsp, para receber a variável de requisição definida pelo método setAttribute utiliza-se a instrução:

Em uma situação hipotética, ao ser designada para atender aos requisitos de negócio de um usuário, uma Analista de Sistemas do TRE-SP escreveu expressões e comandos para serem executados em um Banco de Dados Relacional que visavam (1) criar uma tabela que contivesse dados de processos partidários, (2) controlar a segurança e o acesso a ela e (3) manipular dados nela. Desta forma ela, se valeu, correta e respectivamente, por exemplo, de alguns elementos de expressões tais como:

Em uma situação hipotética, com o objetivo de implementar QoS (Qualidade de Serviço) na rede de computadores do TRE-SP,

um Analista de Sistemas tem, dentre outras, a opção de utilizar o protocolo da camada I do modelo OSI, no qual

insere II bits no cabeçalho para estabelecer a prioridade. III é o dispositivo de rede que deve ser preparado para gerenciar

essa QoS.

As lacunas I, II e III são, correta e respectivamente, preenchidas por

Hipoteticamente, para orientar os usuários de computadores do TRE-SP a se prevenirem contra ataques de códigos maliciosos (Malwares), um Analista de Sistemas, além de especificar a instalação de mecanismos de proteção e manter a atualização de programas e do sistema operacional dos computadores, orientou os usuários para não executarem arquivos de pendrives de desconhecidos, pois podem ocorrer ataques, principalmente, do tipo