Em relação à cópia de segurança, analise as proposições abaixo.

1) O backup incremental é o backup dos dados que foram modificados. Esse backup somente conterá os dados modificados desde o último backup.

2) O backup local é o backup de todas as bases de dados e também de todos os arquivos envolvidos na aplicação.

3) O backup on-line permite a execução do backup, mesmo com o sistema em operação. Os usuários podem utilizar a aplicação e/ou a base de dados e executar a atualização e a recuperação dos dados com o sistema funcionando.

4) O backup off-line é feito quando o sistema está em operação. Os usuários podem conectar a aplicação e/ou a base de dados.

5) O backup remoto é a cópia segura dos dados em local distante dos dados originais.

Estão corretas, apenas:

Em relação à contaminação por vírus, analise as proposições abaixo.

1) O vírus de resgate WannaCry criptografa alguns setores-chave do disco, impedindo que o sistema inicie e que qualquer software acesse a lista de arquivos no disco.

2) Escaneamento de vírus conhecidos, sensoriamento heurístico, busca algorítmica e checagem de integridade são métodos de identificação do antivírus para impedir a entrada de vírus.

3) A quarentena é uma pasta especial na qual o antivírus guarda os arquivos que foram desinfectados.

4) O vírus de macro é escrito em linguagem de macro e tenta infectar arquivos manipulados por aplicativos que utilizam essa linguagem, como, por exemplo, os que compõem o Microsoft Office.

5) O vírus de script é escrito em linguagem de script, como VBScript e JavaScript, e é recebido quando o usuário acessa uma página Web ou por e-mail, como um arquivo anexo ou como parte do próprio e-mail escrito em formato HTML.

Estão corretas, apenas:

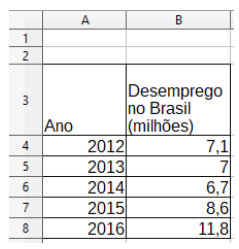

Em relação à tabela abaixo, criada com auxílio da planilha eletrônica Calc, do LibreOffice 6.0, analise as proposições a seguir.

1) Para criar fórmulas de modo interativo, deve-se escolher a guia Inserir e o botão Função; assim, a caixa de diálogo Assistente de funções será aberta.

2) O botão Classificar em ordem crescente permite a classificação da Coluna B em ordem crescente, sem a possibilidade de estender a seleção para a Coluna A.

3) O botão Moldar texto permite a modificação da fonte, da cor e do tamanho do texto.

4) A fórmula =SOMA(B4;B5;B6;B7;B8) permite calcular a soma total do desemprego no Brasil (milhões) de 2012 até 2016.

5) A fórmula =MÉDIA(B4;B5;B6;B7;B8) possibilita o cálculo da média do desemprego no Brasil (milhões) de 2012 até 2016.

Estão corretas, apenas:

Em relação ao sistema operacional Microsoft Windows 7, 8.1 e 10, assinale a alternativa correta.

Em relação às impressoras com tecnologia laser e scanners, assinale a alternativa correta.

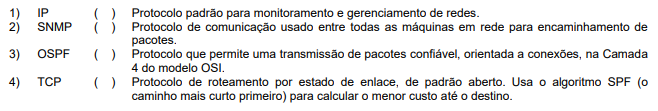

Em relação aos protocolos de comunicação, correlacione as descrições da coluna à direita com os conceitos apresentados na coluna à esquerda.

A sequência correta, de cima para baixo, é:

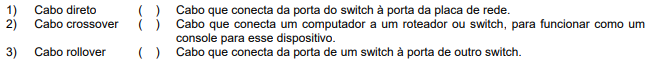

Em relação aos tipos de conexões de cabo entre dispositivos de rede, correlacione as descrições da coluna à direita com os tipos indicados na coluna à esquerda.

A sequência correta, de cima para baixo, é:

Em relação aos vírus, analise as proposições abaixo.

1) Arquivos nos formatos RTF, PDF e PostScript são mais susceptíveis ao vírus de macro.

2) O antivírus é um software responsável pela detecção, desinfecção e remoção de pragas digitais, como vírus, Cavalo de Tróia, worms e qualquer outro tipo de código malicioso.

3) Quando um vírus propagado por e-mail é executado, ele infecta arquivos e envia cópias de si mesmo para os contatos nas listas de endereços de e-mail armazenados no computador do usuário.

4) Algumas das medidas de prevenção contra a infecção por vírus são: instalar e manter atualizado um programa antivírus e suas assinaturas e não executar arquivos recebidos por e-mail.

5) Os antivírus possuem uma base de dados contendo as assinaturas dos vírus que não podem eliminar.

Estão corretas, apenas:

Em relação à administração de usuários, assinale a alternativa correta.

Em relação aos tipos de servidores, analise as proposições abaixo.

1) Um servidor web é um programa responsável por aceitar requisições SMTP de clientes, geralmente de navegadores, e enviar mensagens POP3, incluindo dados, que são páginas web.

2) O servidor de arquivos fornece um ponto centralizado na rede para armazenamento e compartilhamento de arquivos entre os usuários. Os usuários podem acessar os arquivos diretamente no servidor de arquivos.

3) O servidor de banco de dados concentra todas as gravações e consultas de dados em disco. Esse servidor é responsável por passar para o disco todos os dados vindos de Alarmes, Históricos e Fórmulas, e pela visualização desses dados.

4) Um servidor de e-mail é um conjunto de máquina, sistema operacional e MTA (Mail Transfer Agent). O MTA é um programa que usa o protocolo TFTP para se comunicar com outros servidores de e-mail e enviar ou receber mensagens. O MTA se comunica com clientes em nível de usuário.

5) O servidor de impressão é responsável por controlar as tarefas de impressão enviadas para as impressoras locais e de rede, pelas diferentes máquinas que compartilham a impressora.

Estão corretas, apenas:

Analise as proposições sobre normas de políticas de segurança descritas a seguir, em conformidade com a ABNT NBR ISO/IEC 17799:2005.

1) Se os usuários necessitam acessar múltiplos serviços, sistemas ou plataformas, e receberem a recomendação para manterem separadamente múltiplas senhas, essas senhas devem ser anotadas em um arquivo.txt.

2) Os ativos da organização devem ser claramente identificados, e um inventário de todos os ativos importantes deve ser estruturado e mantido.

3) As pessoas e suas qualificações, habilidades e experiências são um tipo de ativo da organização.

4) A informação deve ser classificada em termos do seu valor, requisitos legais, sensibilidade e criticidade para a organização.

5) A política de segurança da informação deve ser comunicada para os funcionários autorizados da organização. O documento deve ser relevante, acessível e compreensível para o leitor.

Estão corretas, apenas: