Com relação às ideias, aos sentidos e aos aspectos linguísticos do texto anterior, julgue o item a seguir.

No que se refere às ideias e aos aspectos linguísticos do texto precedente, julgue o item a seguir.

Acerca de aspectos linguísticos do texto 10A1-I, julgue o item que se segue.

Ainda com relação ao texto 2A1-II, julgue o item subsecutivo:

Seria mantida a correção gramatical do texto caso a forma verbal "esperam" (primeiro período do texto) fosse substituída por espera.

Acerca das ideias, dos sentidos e dos aspectos linguísticos do texto precedente, julgue:

Julgue o próximo item, relativos à ética no setor público.

Um código de ética no serviço público não deve ter a pretensão de uso universal, mas, sim, ser dedicado à solução de conflitos morais específicos do grupo de servidores que por ele é compreendido, não sendo, necessariamente, um instrumento repressor ou disciplinador.

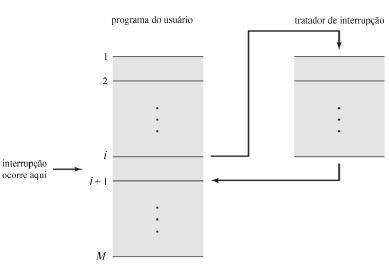

Tendo a figura precedente como referência inicial, julgue o item a seguir.

Acerca do Microsoft Office, julgue o item que se segue.

É possível inserir uma tabela em formato .xls em um documento Word e editá-la nesse mesmo documento utilizando a barra de ferramentas do Excel.

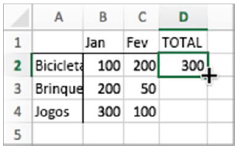

Tendo como referência a figura precedente, que apresenta parte de uma planilha sendo editada no Microsoft Office Excel, julgue o próximo item

No que se refere à segurança da informação, julgue o item a seguir.

Códigos maliciosos capazes de capturar tudo o que for digitado no teclado do usuário são conhecidos como rootkits.

Acerca das características essenciais disponibilizadas para arquiteturas de computação em nuvem, julgue o item a seguir.

Na computação em nuvem, o serviço medido, ou uso medido, permite que o uso de recursos seja monitorado, controlado e relatado, o que fornece transparência tanto para o provedor quanto para o consumidor do serviço.