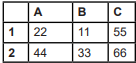

Com base nos dados da planilha do Microsoft Excel (em português) abaixo assinale a alternativa que apresenta o resultado da fórmula: =MÍNIMO(B1:C2)*CONT. NÚM(A2:C2)+MÁXIMO(A1:B2).

Com base na planilha abaixo, retirada dos aplicativos clássicos (Microsoft Office e BrOffice) para elaboração de planilhas eletrônicas, assinale a alternativa que apresenta o resultado da fórmula:

=B1-C1+A2/A1*C2+B2

Nos três parágrafos abaixo,foi aplicado um alinhamento dos aplicativos clássicos (Microsoft Office e BrOffice) para edição de textos. Assinale a alternativa que corresponda respectivamente ao alinhamento aplicado para cada parágrafo, de cima para baixo.

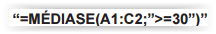

Calcule o resultado da fórmula:

Com base na planilha do MS-Excel 2010 abaixo, assinale

a alternativa que apresenta o resultado da fórmula:

=SOMA(A1:B2;3)