Com relação a informática, julgue os itens que se seguem.

A ferramenta OneDrive do Windows 10 é destinada à navegação em páginas web por meio de um browser interativo.

Considerando essa situação hipotética e assuntos a ela relacionados, julgue o item a seguir.

Na verificação dos metadados do arquivo curriculum.docx no diretório Meus documentos no Windows 10, Paulo poderá conferir, além da data de modificação do arquivo, a data de sua criação e do último acesso ao arquivo.

Ao se inserir, na célula C5 da planilha do Microsoft Excel 365 mostrada abaixo, a fórmula =SOMA(B2:C4), o valor obtido será 22.

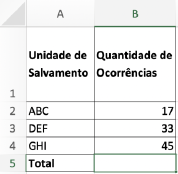

Considere que um usuário tenha digitado, no Excel 2016, a tabela ilustrada a seguir. Nessa situação hipotética, se esse usuário digitar a fórmula =CONT.VALORES(B1:B4) na célula B5, o resultado será 4.

Com referência a conceitos de proteção e de segurança, julgue os itens subsecutivos

Denomina-se backdoor a situação em que um usuário sofre um ataque, seus dados são criptografados, ficam inacessíveis e, então, exige-se desse usuário o pagamento de resgate para o restabelecimento do acesso a seus dados.

A respeito de segurança e de cloud computing, julgue o próximo item.

Ransomware é um programa malicioso de computador que se propaga por meio da inserção de cópias de si mesmo em arquivos criptografados.

A respeito de segurança da informação, julgue o item a seguir.

Uma infecção por trojan pode ser recebida automaticamente pela rede, sem que nenhum usuário tenha efetuado o envio.