Marque a alternativa que contenha somente protocolos em que os dados são trafegados de forma criptografada.

Os protocolos WEP, WPA e WPA2 podem ser utilizados na segurança de redes sem fio. Analise as proposições a seguir e marque a assertiva correta.

No que diz respeito à segurança em redes, julgue os próximos itens

Por padrão, um WAF (web application firewall) é capaz de utilizar as camadas de rede, de transporte e de aplicação da pilha TCP/IP.

Com relação aos protocolos NAC (network access control) e NAP (network access protection), julgue os seguintes itens.

O padrão 802.1 X, que é uma forma de NAC, define formas de

encapsulamento do EAP (extensible authentication protocol)

sobre IEEE 802.

No que se refere a vulnerabilidades e ataques a sistemas

computacionais, julgue os itens que se seguem.

Buffer overflow e SYN flooding são ataques de negação de serviço eficazmente evitáveis com o uso de firewalls.

Em uma sala, cinco computadores para uso público (A, B,

C, D e E) estão ligados em uma rede. Devido a problemas com os

softwares de proteção da rede, o computador A está infectado com

algum vírus; consequentemente, o computador B ou o computador

C está infectado com o mesmo vírus. Se o computador C estiver

infectado, então os computadores D e E também estarão infectados

com o mesmo vírus. Cada computador pode ser infectado

isoladamente e todas as manhãs, antes de serem disponibilizados

para a utilização pública, os cinco computadores são submetidos a

software antivírus que os limpa de qualquer infecção por vírus.

Considerando a situação hipotética acima e desconsiderando

questões técnicas relativas à proteção e segurança de redes, julgue

os itens a seguir.

Considerando que, no início de determinada manhã, os cinco computadores estejam disponíveis para uso e que uma pessoa irá utilizar um deles com uma mídia infectada por um vírus, então, se cada um dos cinco computadores possuir a mesma probabilidade de ser escolhido pelo usuário, a probabilidade de cada computador ser infectado será igual a  .

.

São propriedades da comunicação segura:

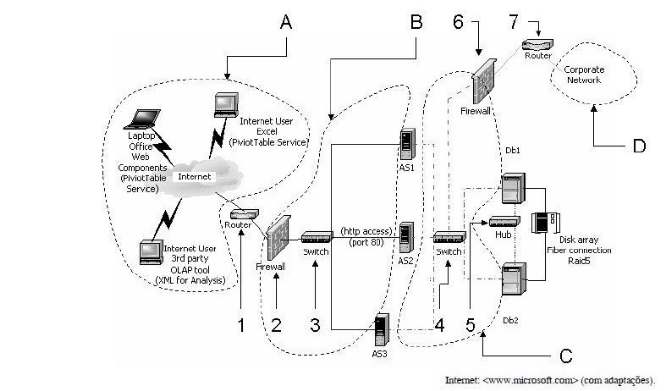

O diagrama da figura acima mostra uma arquitetura de sistema típica,

capaz de suportar um funcionamento de aplicações web e também

sistemas OLAP, no qual se destacam redes ou segmentos de rede

nomeados de A a D, bem como dispositivos ou sistemas individuais

numerados de 1 a 6.

Considerando essas informações, julgue os itens seguintes.

Para estabelecimento de uma VPN com tunelamento de acesso remoto em cuja extremidade esteja um dos dispositivos da rede A, o mais comum é que, na outra extremidade, esteja um dispositivo do tipo 3 e não um dispositivo do tipo 1.

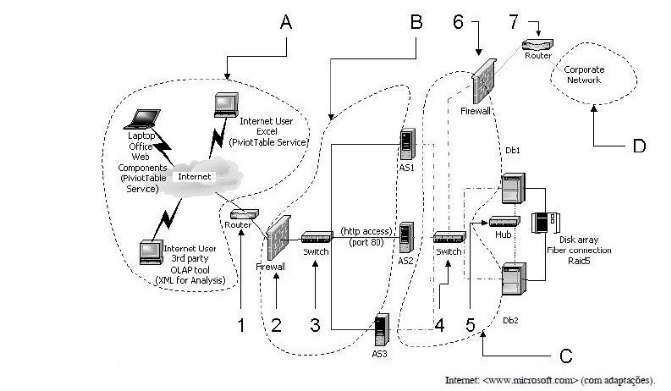

O diagrama da figura acima mostra uma arquitetura de sistema típica,

capaz de suportar um funcionamento de aplicações web e também

sistemas OLAP, no qual se destacam redes ou segmentos de rede

nomeados de A a D, bem como dispositivos ou sistemas individuais

numerados de 1 a 6.

Considerando essas informações, julgue os itens seguintes.

Visando à diminuição de riscos de incidentes de segurança da informação, é correto estabelecer um maior perímetro de segurança lógica em torno da rede B que em torno da rede C.

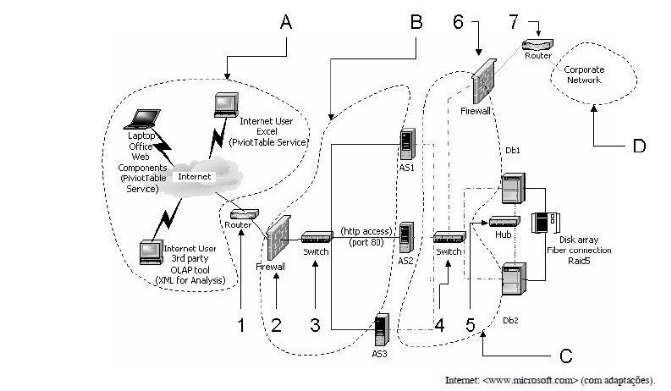

O diagrama da figura acima mostra uma arquitetura de sistema típica,

capaz de suportar um funcionamento de aplicações web e também

sistemas OLAP, no qual se destacam redes ou segmentos de rede

nomeados de A a D, bem como dispositivos ou sistemas individuais

numerados de 1 a 6.

Considerando essas informações, julgue os itens seguintes.

Considere que, durante o estabelecimento de uma VPN entre dispositivos quaisquer na arquitetura mostrada, se tenha optado por utilizar o protocolo HMAC-SHA1 mas não os protocolos TripleDES-CBC ou AES-CBC. Nessa situação, tal opção implica menores riscos com a perda de confidencialidade dos dados transmitidos que com a perda de autenticidade dos mesmos

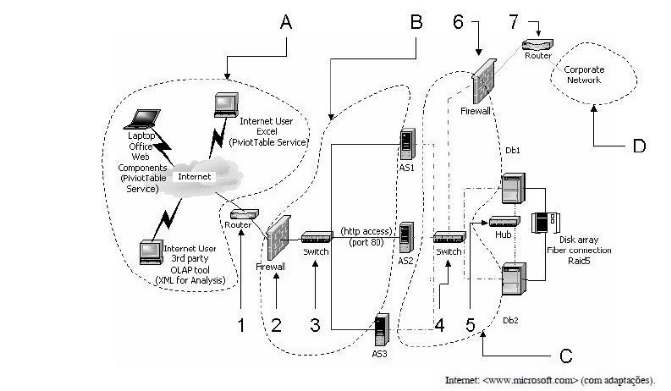

O diagrama da figura acima mostra uma arquitetura de sistema típica,

capaz de suportar um funcionamento de aplicações web e também

sistemas OLAP, no qual se destacam redes ou segmentos de rede

nomeados de A a D, bem como dispositivos ou sistemas individuais

numerados de 1 a 6.

Considerando essas informações, julgue os itens seguintes.

A instalação de um sistema de IDS e IPS na rede C, com sensor do tipo serial ou em linha, implicará a interposição de um equipamento entre os dispositivos 1 e 3, sendo mais adequado, para melhor desempenho do sistema, conectá-lo entre os pontos 1 e 2 que entre os pontos 2 e 3.